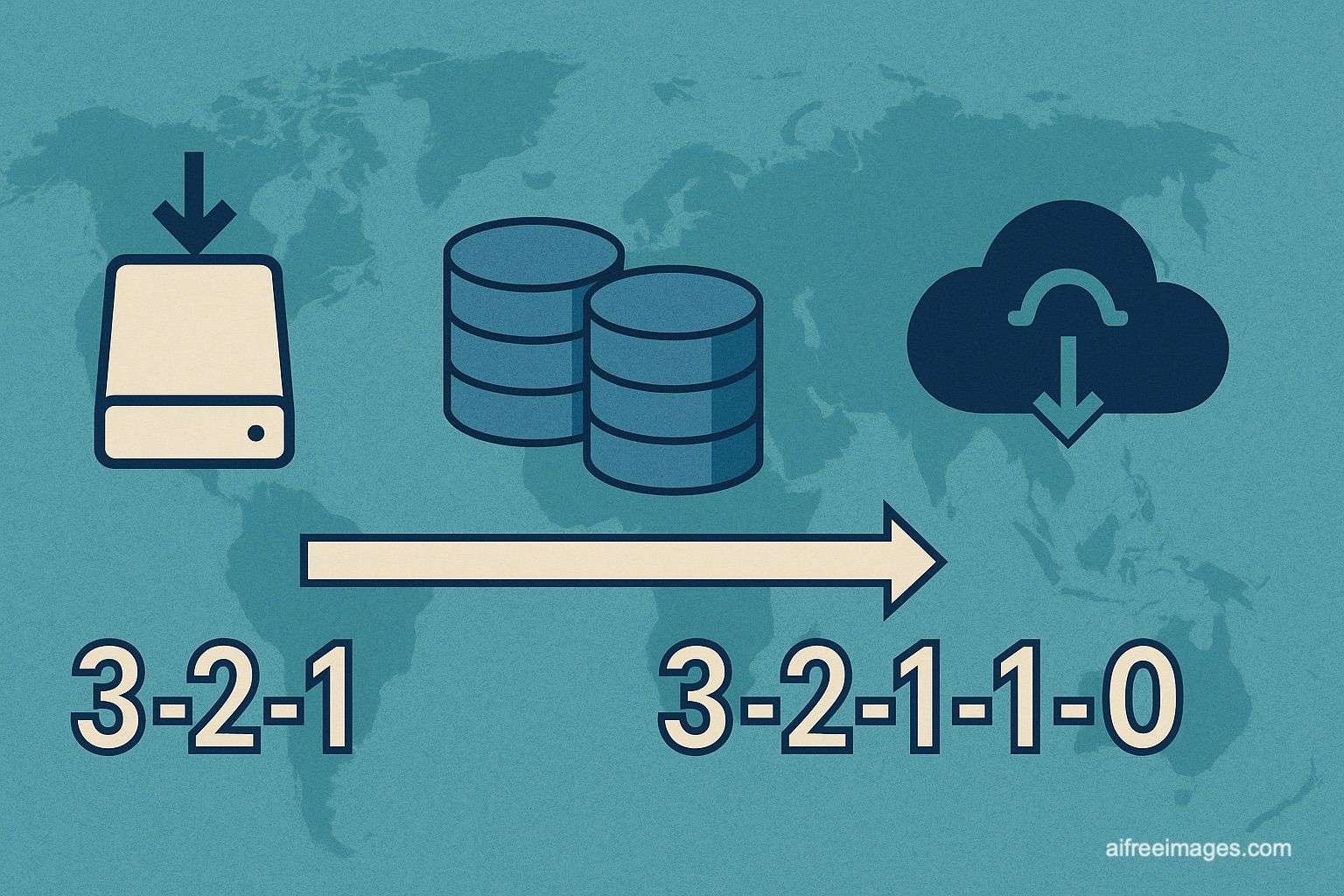

En el panorama actual de infraestructura empresarial, donde los datos representan el activo más valioso de cualquier organización, las copias de seguridad han evolucionado de ser una práctica recomendada a convertirse en un elemento crítico de supervivencia empresarial. La tradicional regla 3-2-1 ha demostrado ser insuficiente ante las amenazas modernas, dando lugar a una metodología más robusta: la regla 3-2-1-1-0.

¿Qué es la Regla 3-2-1-1-0?

La regla 3-2-1-1-0 es una evolución de la clásica estrategia 3-2-1 que incorpora capas adicionales de protección contra amenazas contemporáneas:

- 3: Mantener al menos tres copias de los datos críticos

- 2: Almacenar las copias en al menos dos tipos diferentes de medios

- 1: Conservar al menos una copia fuera del sitio principal (offsite)

- 1: Mantener al menos una copia offline o air-gapped (desconectada de la red)

- 0: Verificar que no existen errores en las copias de seguridad mediante pruebas regulares

Esta metodología reconoce que los riesgos actuales van más allá de los fallos de hardware tradicionales, incorporando protección contra ransomware, errores humanos, fallos de proveedores y desastres naturales.

La Importancia Crítica de las Copias de Seguridad en la Era Digital

Más Allá de la Recuperación ante Desastres

Las copias de seguridad modernas no solo protegen contra fallos de hardware. En 2024, las organizaciones enfrentan amenazas multidimensionales:

Ciberataques Sofisticados: Los ataques de ransomware han evolucionado para cifrar no solo los datos de producción, sino también las copias de seguridad conectadas a la red. Grupos como Conti y REvil han demostrado capacidades para identificar y comprometer sistemas de backup antes de ejecutar el cifrado principal.

Errores Administrativos: Los errores humanos representan entre el 22% y 29% de todas las interrupciones de servicio según estudios de Uptime Institute. Esto incluye eliminaciones accidentales, configuraciones erróneas y fallos en procesos de mantenimiento.

Fallos de Proveedores: Incluso los gigantes tecnológicos no son inmunes a errores críticos. El caso más emblemático ocurrió cuando un cliente empresarial de AWS perdió permanentemente 10 años de datos debido a un error administrativo del proveedor, resultado de una comunicación deficiente y procesos internos fallidos.

El Costo Real de la Pérdida de Datos

Según IBM Security, el costo promedio de una brecha de datos en 2024 alcanzó los 4.88 millones de dólares, con el tiempo medio de identificación y contención situándose en 277 días. Para las organizaciones sin estrategias robustas de backup, estos números pueden representar el fin de la operación.

Anatomía de la Regla 3-2-1-1-0: Implementación Técnica

Las Tres Copias: Redundancia Inteligente

La primera cifra no se refiere simplemente a tres copias idénticas, sino a una distribución estratégica:

- Copia de Producción: Los datos activos en el entorno operativo

- Copia Local de Backup: Réplica rápida para recuperación inmediata

- Copia de Preservación: Backup histórico para cumplimiento y recuperación a largo plazo

Dos Medios Diferentes: Diversificación Tecnológica

La diversificación de medios protege contra fallos específicos de tecnología:

- Storage de Alto Rendimiento: SSD NVMe para recuperación rápida

- Storage de Capacidad: HDD tradicional o almacenamiento en cinta para retención a largo plazo

- Almacenamiento en la Nube: Servicios cloud para escalabilidad y acceso remoto

Una Copia Offsite: Protección Geográfica

La separación geográfica protege contra desastres naturales, interrupciones de servicios públicos y eventos que afecten a toda una región. La implementación moderna incluye:

- Centros de Datos Secundarios: Ubicados en zonas sísmicas diferentes

- Cloud Multi-Región: Distribución across regiones de proveedores cloud

- Servicios de Custodia: Almacenamiento físico en instalaciones especializadas

Una Copia Air-Gapped: La Línea de Defensa Final

El componente air-gapped representa la innovación más crítica de la regla moderna. Esta copia debe estar:

- Físicamente Desconectada: Sin acceso de red directo

- Lógicamente Aislada: Protegida por sistemas de acceso físico

- Temporalmente Separada: Actualizada en intervalos definidos, no en tiempo real

Cero Errores: Verificación Continua

La verificación no es opcional. Los sistemas modernos deben implementar:

- Checksums Criptográficos: Verificación de integridad automática

- Pruebas de Restauración: Ejercicios regulares de recovery

- Monitoreo de Corrupción: Detección proactiva de degradación de datos

Casos de Estudio: Cuando Fallan las Protecciones

El Incidente AWS: Lecciones de una Pérdida Permanente

En 2023, un caso documentado reveló cómo un cliente empresarial de AWS perdió una década de datos debido a una serie de fallos administrativos:

- Error de Comunicación: Una disputa de facturación mal gestionada llevó a la suspensión de cuenta

- Proceso Deficiente: Los equipos internos de AWS no siguieron protocolos de escalación

- Eliminación Prematura: Los datos fueron eliminados permanentemente antes del período de gracia estándar

- Backup Insuficiente: El cliente dependía exclusivamente de los servicios de AWS sin copias independientes

Este caso ilustra por qué la regla 3-2-1-1-0 requiere diversificación de proveedores, no solo de tecnologías.

Fallos Sistemicos Recientes

Microsoft Azure (2024): Un error en una actualización de firmware afectó simultáneamente múltiples regiones, demostrando que incluso la «diversificación geográfica» dentro del mismo proveedor puede ser insuficiente.

Google Cloud (2023): Un fallo en el sistema de facturación llevó a la suspensión automática de cuentas empresariales, incluyendo la eliminación de recursos críticos.

Implementación Práctica de la Regla 3-2-1-1-0

Arquitectura de Referencia

Una implementación empresarial típica incluye:

Nivel 1 - Producción

├── Datos primarios (NVMe local)

└── Snapshot local (recovery <15 min)

Nivel 2 - Backup Local

├── Backup incremental diario (SAN/NAS)

├── Backup completo semanal (storage de capacidad)

└── Retención: 30 días locales

Nivel 3 - Backup Offsite

├── Replicación a centro secundario

├── Backup cloud (multi-región)

└── Retención: 1 año

Nivel 4 - Air-Gapped

├── Backup en cinta (LTO-9)

├── Almacenamiento físico seguro

└── Actualización mensual

Nivel 5 - Verificación

├── Checksums automáticos

├── Pruebas de restore trimestrales

└── Auditorías anuales

Consideraciones de Proveedores

La diversificación de proveedores debe incluir:

- Cloud Primario: AWS, Azure, o Google Cloud para operaciones principales

- Cloud Secundario: Proveedor diferente para backup offsite

- Servicios Especializados: Iron Mountain, Recall, u otros para air-gapped storage

- Infraestructura Propia: Servidores locales para copias inmediatas

Métricas y KPIs Críticos

- RTO (Recovery Time Objective): Tiempo máximo acceptable de inactividad

- RPO (Recovery Point Objective): Cantidad máxima de datos que se puede perder

- MTTR (Mean Time To Recovery): Tiempo promedio de recuperación

- Tasa de Éxito de Restore: Porcentaje de recuperaciones exitosas

- Tiempo de Verificación: Frecuencia y duración de pruebas de integridad

Tecnologías Emergentes y el Futuro del Backup

Immutable Backups

Las copias de seguridad inmutables utilizan tecnología blockchain o WORM (Write Once, Read Many) para garantizar que los datos no puedan ser modificados o eliminados, incluso con credenciales administrativas.

AI-Powered Backup Management

Los sistemas de inteligencia artificial están comenzando a:

- Predecir fallos antes de que ocurran

- Optimizar automáticamente las ventanas de backup

- Detectar anomalías que podrían indicar compromisos de seguridad

Edge Computing y Backup Distribuido

Con la proliferación de edge computing, las estrategias de backup deben considerar:

- Sincronización entre múltiples edge locations

- Backup selectivo basado en criticidad de datos

- Conectividad intermitente y ancho de banda limitado

Cumplimiento Regulatorio y Governance

Marcos Regulatorios Relevantes

- GDPR: Requiere capacidad de eliminación y portabilidad de datos

- SOX: Mandates retención de registros financieros por períodos específicos

- HIPAA: Exige protección específica para datos de salud

- ISO 27001: Establece estándares para gestión de seguridad de la información

Políticas de Retención

Las organizaciones deben definir:

- Clasificación de Datos: Críticos, importantes, archivables

- Períodos de Retención: Basados en requisitos legales y operativos

- Procesos de Eliminación: Destrucción segura al final del ciclo de vida

Cálculo de Costos y ROI

Estructura de Costos Típica

Para una organización con 100TB de datos críticos:

- Infraestructura Local: $50,000-100,000 inicial + $20,000 anuales

- Cloud Storage: $2,000-5,000 mensuales (dependiendo del tier)

- Servicios Air-Gapped: $1,000-3,000 mensuales

- Personal y Herramientas: $150,000-300,000 anuales

- Total Anual: $200,000-400,000

ROI de la Protección

Comparado con el costo promedio de pérdida de datos ($4.88M), una inversión de $400,000 anuales en backup robusto representa un ROI del 1,220% en el primer incidente evitado.

Mejores Prácticas de Implementación

Fase 1: Evaluación y Planificación

- Auditoria completa de datos existentes

- Clasificación por criticidad y sensibilidad

- Definición de objetivos RTO/RPO

- Selección de tecnologías y proveedores

Fase 2: Implementación Gradual

- Comenzar con datos más críticos

- Implementar copias locales primero

- Agregar capacidades offsite

- Incorporar air-gapped storage

Fase 3: Optimización y Automatización

- Automatizar procesos de backup

- Implementar monitoreo proactivo

- Optimizar costos y rendimiento

- Entrenar al personal en procedimientos de recovery

Fase 4: Mantenimiento y Evolución

- Pruebas regulares de restauración

- Actualizaciones de tecnología

- Revisión periódica de políticas

- Adaptación a nuevas amenazas

Conclusión: La Resiliencia como Ventaja Competitiva

La implementación de la regla 3-2-1-1-0 no es simplemente una medida defensiva; representa una ventaja competitiva fundamental en la economía digital. Las organizaciones que pueden garantizar la continuidad operativa y la integridad de datos no solo protegen sus activos existentes, sino que construyen la confianza necesaria para la innovación y el crecimiento.

El caso de AWS mencionado anteriormente no es una anomalía, sino un recordatorio de que incluso los sistemas más confiables pueden fallar. La verdadera resiliencia proviene de la redundancia inteligente, la diversificación estratégica y la verificación continua.

En un mundo donde los datos son el nuevo petróleo, las copias de seguridad robustas son la infraestructura que garantiza que este recurso valioso permanezca accesible, íntegro y útil para el futuro de la organización. La regla 3-2-1-1-0 no es solo una metodología técnica; es la base sobre la cual se construye la confianza digital del siglo XXI.

Para organizaciones que buscan implementar estrategias robustas de backup o evaluar sus sistemas existentes, recomendamos comenzar con una auditoría completa de datos y una evaluación de riesgos específicos de su industria y modelo operativo.