El teletrabajo y los modelos híbridos se han convertido en una realidad para muchas empresas, brindando flexibilidad a los empleados y optimización de recursos a las organizaciones. Sin embargo, permitir el acceso remoto a la red corporativa implica nuevos desafíos en ciberseguridad. En este contexto, el Zero Trust Network Access (ZTNA) se perfila como una solución avanzada para garantizar conexiones seguras sin comprometer la integridad de los sistemas empresariales.

¿Qué es ZTNA y cómo protege el acceso a la red corporativa?

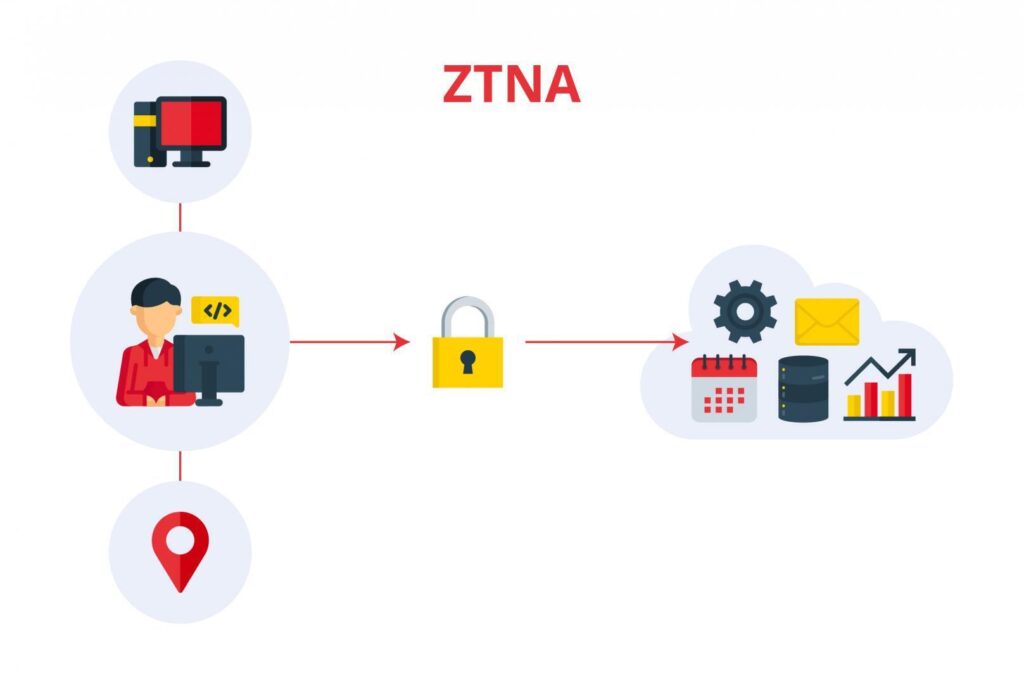

El Zero Trust Network Access (ZTNA), o «Acceso a la red de confianza cero», es una tecnología basada en el modelo Zero Trust, que se fundamenta en la premisa de que ningún usuario o dispositivo debe ser considerado confiable por defecto. A diferencia de los modelos tradicionales de seguridad, que asumían que cualquier usuario dentro de la red empresarial era seguro, ZTNA verifica constantemente la identidad y el contexto de cada intento de acceso.

Para ello, ZTNA emplea mecanismos como la autenticación multifactor y el análisis de diversos criterios, incluyendo:

- Identidad del usuario

- Ubicación y horario de acceso

- Dispositivo utilizado

Con esta metodología, se evita que actores no autorizados puedan acceder a recursos críticos de la empresa, minimizando el riesgo de brechas de seguridad.

ZTNA vs. VPN: ¿por qué es una alternativa más segura?

Muchas empresas han utilizado VPNs (redes privadas virtuales) para permitir el acceso remoto a sus redes corporativas. Sin embargo, ZTNA supera a las VPN en términos de seguridad y escalabilidad, especialmente en entornos de trabajo híbrido o en la nube. Algunas diferencias clave incluyen:

🔒 Acceso segmentado y granular: Mientras que una VPN permite el acceso general a toda la red, ZTNA solo otorga acceso a los recursos estrictamente necesarios para cada usuario.

🛡️ Mayor seguridad en la capa de aplicación: ZTNA protege las aplicaciones individuales en lugar de otorgar acceso global a la red, reduciendo la superficie de ataque.

📈 Escalabilidad y flexibilidad: Las VPN pueden resultar complicadas de gestionar a medida que la empresa crece. En cambio, ZTNA se adapta dinámicamente a la expansión de recursos y usuarios.

🔄 Verificación continua: Mientras que una VPN valida la identidad solo en el momento de la conexión, ZTNA realiza controles constantes, lo que mejora la protección ante accesos no autorizados.

Beneficios de ZTNA para las empresas

Implementar ZTNA en una organización aporta múltiples ventajas en términos de seguridad y eficiencia operativa:

✅ Reducción del riesgo de accesos no autorizados: Al aplicar la filosofía de «confianza cero», ZTNA minimiza el impacto de posibles ataques cibernéticos.

✅ Acceso seguro desde cualquier ubicación: Ideal para modelos de trabajo remoto o híbrido, permitiendo conexiones protegidas a los sistemas empresariales desde cualquier parte del mundo.

✅ Segmentación y control de accesos: Cada usuario solo puede acceder a los recursos que realmente necesita, evitando exposiciones innecesarias y facilitando la gestión de permisos.

✅ Menos vulnerabilidad ante ataques: Al restringir el acceso general a la red y limitarlo a las aplicaciones esenciales, se reduce la exposición ante posibles ciberataques.

✅ Cumplimiento normativo: ZTNA facilita el cumplimiento de regulaciones como el RGPD y la LOPDGDD, garantizando un control más preciso sobre el acceso a datos sensibles.

ZTNA: una solución clave para la ciberseguridad empresarial

En un entorno donde la ciberseguridad es una prioridad, ZTNA se posiciona como una solución avanzada para proteger el acceso a los recursos digitales de las empresas. Su enfoque basado en la verificación continua y el acceso segmentado proporciona un nivel de seguridad superior al de las VPN, adaptándose mejor a las necesidades del trabajo remoto y la transformación digital.

Las empresas que buscan mejorar su estrategia de seguridad informática pueden beneficiarse enormemente de esta tecnología, protegiendo su infraestructura sin sacrificar la flexibilidad y productividad de sus equipos.

vía: INCIBE