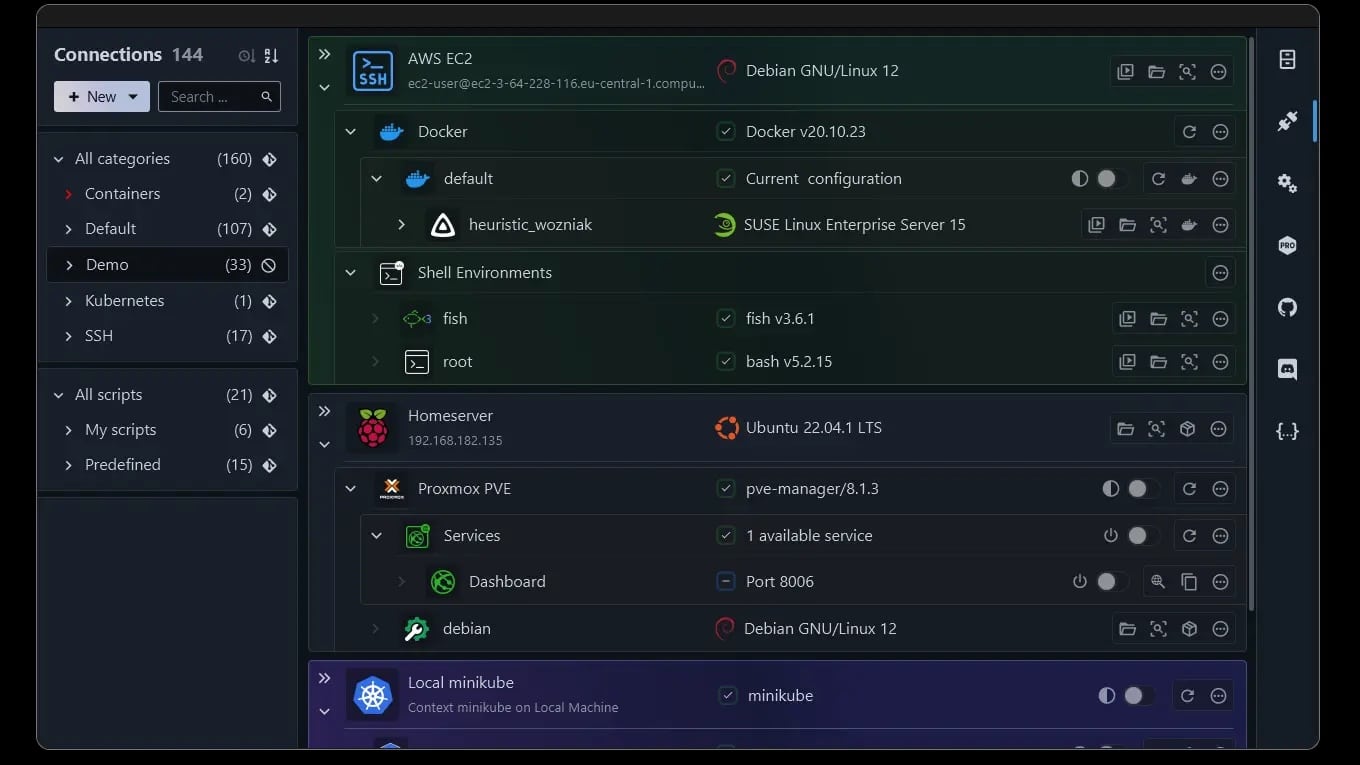

En casi cualquier equipo de operaciones se repite la misma escena: una docena (o cientos) de SSH repartidos entre bastiones, saltos intermedios, máquinas virtuales, contenedores, clusters y entornos Windows que se administran a golpe de historial, apuntes y pestañas. En ese contexto, XPipe se está haciendo un hueco con una propuesta bastante poco habitual: no pretende reemplazar las herramientas del sysadmin, sino unirlas bajo un “hub” local para lanzar sesiones, mover archivos, abrir túneles y ejecutar acciones sobre infra heterogénea desde un único sitio.

La idea es directa: gestionar conexiones y flujos de trabajo de infraestructura desde el escritorio, sin instalar agentes ni componentes en los sistemas remotos. XPipe se apoya en tus programas de línea de comandos (por ejemplo OpenSSH, Docker, kubectl o herramientas de virtualización) y orquesta todo “por encima”, conectando terminal, editor, navegador y clientes RDP/VNC como piezas de una misma operativa.

Qué es exactamente XPipe (y por qué no es “otro cliente SSH”)

XPipe se define como un “connection hub”: un punto central para inventariar y organizar conexiones y lanzarlas con un clic en tu terminal preferida, manteniendo compatibilidad con configuraciones SSH existentes, agentes, jump servers, túneles, autenticación avanzada y más.

La diferencia está en el enfoque. En lugar de construir un “todo en uno” que sustituya a tu toolbox, XPipe intenta conectar herramientas ya instaladas:

- Lanzador de terminal: abre sesiones en el emulador que ya usas.

- Gestión de túneles: abre puertos hacia tu máquina local para servicios remotos, con automatización orientada a uso diario.

- Integraciones: contenedores (Docker/Podman/LXD/incus), Kubernetes, VMs (Proxmox, VMware, Hyper-V, KVM), y también entornos como WSL o sesiones remotas en PowerShell/WinRM.

- Acciones rápidas: tareas típicas como start/stop de contenedores o accesos contextuales según el tipo de sistema.

Para un sysadmin, la promesa no es “hacer magia”, sino recortar fricción: menos saltos mentales, menos scripts sueltos, menos “¿dónde estaba esta máquina?”.

La clave técnica: conexiones “shell-based” en vez de protocolos rígidos

Muchos gestores gráficos de servidores viven alrededor de SFTP/SCP. Funciona… hasta que deja de funcionar: contenedores sin SSH, entornos restringidos, sistemas donde no quieres (o no puedes) levantar un servicio SFTP, o simplemente sesiones donde necesitas elevar permisos sin abrir otra conexión.

XPipe apuesta por un enfoque shell-based: lanza procesos locales (por ejemplo ssh user@host, docker exec, etc.) y se comunica con ellos por stdin/stdout/stderr. En otras palabras, delega la conectividad en herramientas existentes y se adapta a lo que hay disponible en cada destino.

Esto tiene dos implicaciones prácticas:

- No requiere setup remoto: no hay “agente XPipe” que desplegar en cada host.

- Puede abarcar escenarios difíciles: por ejemplo, administrar un contenedor dentro de una VM a la que solo llegas por un bastión, manteniendo la lógica de “conexión encadenada” dentro de la misma experiencia.

Un gestor de archivos pensado para profesionales (sin pelearse con permisos)

Otro punto donde XPipe intenta desmarcarse es el file browser remoto. En vez de depender exclusivamente de SFTP/SCP, le basta con un shell y utilidades básicas en Linux/macOS (y PowerShell en Windows) para navegar y operar. Eso, según su documentación, le permite también elevar operaciones dentro de la misma sesión cuando existe sudo, evitando el clásico “edité el fichero pero no puedo guardarlo” que obliga a malabarismos.

Además, XPipe se apoya en la idea de “tus herramientas primero”: si editas con VS Code, Cursor u otro editor local, el flujo busca integrarlo en lugar de obligarte a editar dentro del propio producto.

Túneles y aplicaciones remotas sin abrir puertos “porque sí”

En entornos reales, la mitad del riesgo y la mitad de la pereza operativa están en lo mismo: exponer servicios solo para poder acceder a ellos. XPipe empuja justo lo contrario: tunelización automática hacia el escritorio para servicios remotos, y lanzamiento de clientes (RDP/VNC/X11 forwarding) usando SSH como transporte cuando aplica.

Esto es especialmente útil cuando se trabaja con:

- paneles web internos (Prometheus, Grafana, UIs de storage)

- consolas de servicios en contenedores

- administraciones puntuales de hosts Windows vía RDP sin abrir 3389 al mundo

Sincronización de “vault” con Git: el inventario de conexiones como código (casi)

Uno de los movimientos más curiosos de XPipe es cómo plantea el backup/portabilidad: en lugar del típico “exportar/importar configuración”, propone usar Git como mecanismo nativo de sincronización del “vault” de conexiones, con commits y control de cambios.

Esto encaja bien en equipos técnicos porque:

- deja historial de cambios (“¿quién tocó esta conexión?”)

- permite replicar entorno entre máquinas

- abre la puerta a colaboración (con matices de permisos)

Seguridad: modelo local, open-core y cifrado del vault

Por la naturaleza de lo que gestiona (hosts, usuarios, llaves, secretos), el capítulo de seguridad es obligado. En su documentación, XPipe insiste en un modelo de cliente “rico” (desktop) donde los datos se almacenan y usan en local y en sistemas controlados por el usuario, sin un servicio externo obligatorio que reciba datos de conexiones.

También detalla que es un proyecto open-core, con el núcleo disponible en GitHub bajo Apache License 2.0, aunque algunas funciones de planes de pago no son open source.

Si el usuario decide guardar secretos dentro de XPipe, la documentación describe cifrado con AES-128-GCM y derivación de clave basada en passphrase (PBKDF con HMAC-SHA-256), además de opciones para no almacenar secretos y obtenerlos desde gestores externos o introducirlos bajo demanda. También menciona soporte para smartcards y llaves FIDO2 en autenticación.

Otro punto relevante para entornos corporativos: XPipe explica que las conexiones dependen de la seguridad de tus herramientas subyacentes (por ejemplo, tu ssh), y que existe validación de licencias contra su API solo si se usa edición con licencia; además, menciona opción de licencias offline para entornos aislados.

Casos de uso donde XPipe encaja especialmente bien

Para perfiles técnicos y de sistemas, XPipe no tiene por qué ser “la herramienta universal”, pero sí encaja en varios escenarios típicos:

- Administración diaria de flotas grandes: muchas conexiones, muchos saltos, muchos entornos mezclados.

- Equipos que viven en terminal + editor: y quieren una capa de organización y automatización sin cambiar de hábitos.

- Infra híbrida: Proxmox + contenedores + algo de Kubernetes + VMs sueltas, todo en la misma mesa.

- Operativa con bastiones: cuando el “camino” es parte del problema (jump hosts, túneles, accesos indirectos).

- Homelab serio o entornos de laboratorio: donde el inventario cambia y se agradece el orden.

Planes y despliegue: desde Community hasta equipos

En la página de precios, XPipe se ofrece con una edición Community (gratuita) y varios planes de pago orientados a perfiles individuales y a empresas; por ejemplo, aparecen planes como “Homelab”, “Professional” y “Enterprise”, con precios mensuales por usuario en dólares en el momento de consulta.

Además, XPipe también promociona una opción Webtop: un escritorio accesible desde navegador que puede ejecutarse en un contenedor, pensado para “llevarse el escritorio” cuando no se está en la workstation (aunque el enfoque general sigue siendo local-first).

Preguntas frecuentes

¿XPipe reemplaza a mi cliente SSH o a mi terminal?

No necesariamente. Está pensado como un “hub” que lanza tus conexiones usando tus herramientas existentes (por ejemplo, OpenSSH y tu emulador de terminal).

¿Se puede usar XPipe para administrar contenedores o VMs sin SSH dentro?

Ese es uno de sus enfoques: trabajar “sobre el shell” y herramientas como docker exec, además de integraciones con contenedores y plataformas de virtualización.

¿Es seguro guardar contraseñas y claves dentro de XPipe?

La documentación describe cifrado del vault y también alternativas para no almacenar secretos (por ejemplo, usar gestores externos o introducirlos al conectar), además de soporte para autenticación hardware (FIDO2/smartcards).

¿Cómo se comparte el inventario de conexiones entre varios equipos?

XPipe plantea sincronización del vault mediante un repositorio Git remoto, con datos sensibles cifrados cuando se almacenan como secretos gestionados.