Una colaboración entre Top10VPN y el profesor Mathy Vanhoef, de la Universidad KU Leuven, ha sacado a la luz graves fallos de seguridad en protocolos de tunelización ampliamente utilizados. Estos fallos afectan a más de 4,2 millones de hosts en todo el mundo, incluyendo servidores VPN, routers de ISP, nodos de redes móviles y dispositivos de redes de distribución de contenido (CDN). Los países más afectados son China, Francia, Japón, Estados Unidos y Brasil.

Protocolo bajo amenaza: Vulnerabilidades críticas detectadas

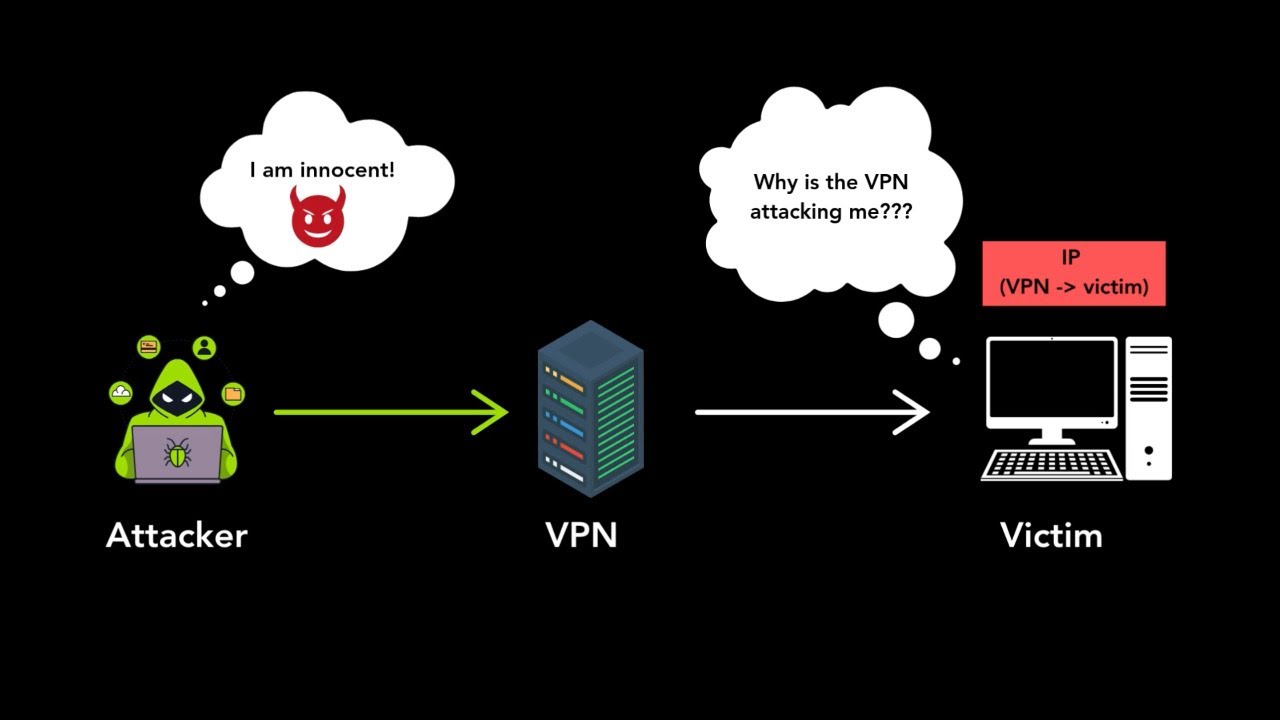

La investigación revela que protocolos como IPIP, GRE, 6in4 y 4in6, usados para interconectar redes desconectadas, carecen de autenticación y cifrado si no están respaldados por medidas de seguridad adicionales como IPSec. Esto permite a los atacantes inyectar tráfico malicioso en túneles, facilitando ataques de denegación de servicio (DoS), suplantación de identidad y acceso no autorizado a redes privadas.

Hosts afectados según protocolo

| Protocolo | Hosts Vulnerables | Capaces de Suplantación |

|---|---|---|

| IPIP | 530.100 | 66.288 |

| IP6IP6 | 217.641 | 333 |

| GRE | 1.548.251 | 219.213 |

| GRE6 | 1.806 | 360 |

| 4in6 | 130.217 | 4.113 |

| 6in4 | 2.126.018 | 1.650.846 |

En total, más de 1,8 millones de hosts son capaces de suplantar direcciones IP, lo que dificulta la identificación del atacante y agrava el impacto.

Metodología de escaneo y hallazgos clave

La investigación abarcó el análisis de 3.700 millones de direcciones IPv4 y 10 millones de IPv6, utilizando técnicas como spoofing y encapsulación. Los resultados confirman que gran parte de los hosts vulnerables corresponden a routers domésticos y dispositivos de infraestructura crítica.

Distribución geográfica de hosts vulnerables

| País | Hosts Vulnerables |

|---|---|

| China | 726.194 |

| Francia | 238.841 |

| Japón | 130.217 |

| Estados Unidos | 66.288 |

| Brasil | 31.872 |

Impacto en dispositivos específicos

- Servidores VPN

- Se identificaron 1.365 servidores VPN vulnerables, incluyendo dispositivos de consumo y soluciones empresariales.

- Ejemplos de servicios afectados incluyen AoxVPN y la infraestructura obsoleta de AirFalconVPN.

- Routers domésticos

- 726.194 routers de Free (Francia) mostraron fallos en 6in4, exponiendo redes locales a ataques DoS y suplantación.

- Infraestructura crítica

- Routers de redes móviles y nodos CDN vulnerables a ataques basados en GRE, impactando servicios como BGP y GTP-U.

Técnicas de ataque documentadas

- Amplificación Ping-Pong

- Genera bucles de tráfico entre hosts vulnerables, causando sobrecarga de red.

- Lentes temporales tunelizadas (TuTL)

- Sincroniza cadenas de tráfico para interrumpir servicios legítimos mediante picos de tráfico.

- Abuso de routers domésticos

- Ofrece acceso no autorizado a dispositivos conectados, como cámaras de seguridad y sistemas de domótica.

Defensas recomendadas

A nivel de host

- Uso de protocolos seguros como IPSec o WireGuard para autenticar y cifrar el tráfico.

- Restricción de paquetes solo desde fuentes confiables.

A nivel de red

- Filtrado de tráfico en routers y middleboxes.

- Inspección profunda de paquetes (DPI) para identificar tráfico malicioso.

- Bloqueo de túneles sin cifrar.

Declaraciones de expertos

Simon Migliano, de Top10VPN, subrayó:

«El uso inseguro de protocolos de tunelización está minando la confianza en la seguridad de las redes globales. Es crucial que tanto los fabricantes como los usuarios adopten medidas para mitigar estas amenazas.»

Por su parte, el profesor Vanhoef añadió:

«Estas vulnerabilidades son el resultado de configuraciones heredadas y prácticas inadecuadas en redes. Solo con un enfoque combinado de seguridad a nivel de host y red podremos evitar futuros incidentes de gran magnitud.»

Conclusión

El estudio resalta la urgencia de reforzar la seguridad en protocolos de tunelización. Dada la creciente dependencia de dispositivos conectados, garantizar la protección de infraestructuras críticas es clave para preservar la estabilidad y la confianza en el ecosistema digital.