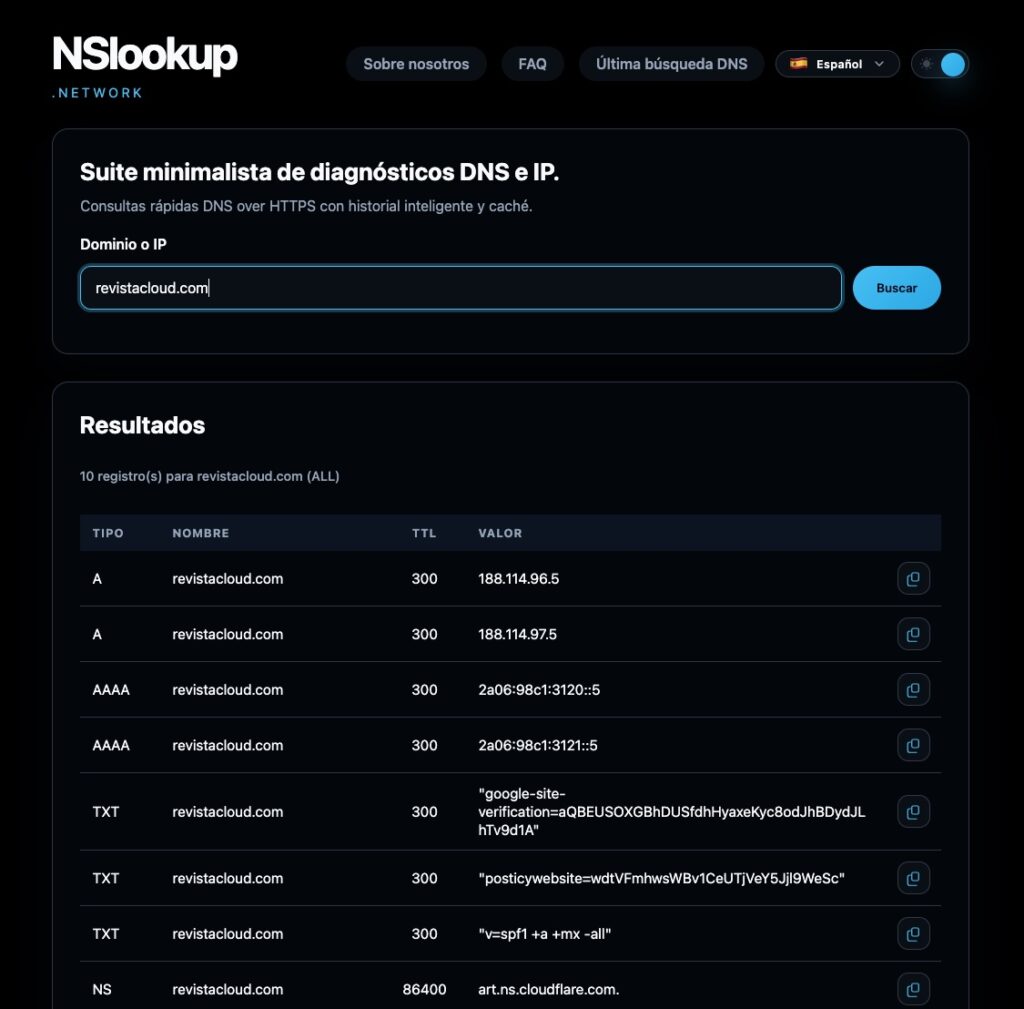

En un mundo donde una baja de DNS puede tumbar ventas, cortar el correo de una empresa o arruinar el arranque de una campaña, NSLookup.Network llega con una promesa sencilla: respuestas DNS rápidas y fiables, sin terminal y con foco en la privacidad. La plataforma —gratuita y pensada para ingenieros de redes, equipos DevOps, administradores de sistemas y profesionales de marketing digital— ejecuta cada consulta a través de DNS over HTTPS (DoH), normaliza el query, conserva un histórico con sello temporal y destaca la fuente autoritativa del dato para que cualquiera pueda actuar con confianza.

La idea de fondo es democratizar la inteligencia DNS de “nivel empresa”: si un editor necesita validar la propagación de un registro, un equipo de IT quiere depurar un problema de correo o una agencia analiza la infraestructura de un dominio, el servicio ofrece resoluciones directas contra servidores autoritativos y devuelve enlaces compartibles con el resultado. Sin instalar nada.

Qué aporta frente al “nslookup” de toda la vida

El comando nslookup —presente en Windows, macOS y Linux— seguirá siendo un clásico. Pero NSLookup.Network replica sus capacidades en una interfaz web y añade valor para trabajo colaborativo:

- DoH por defecto: cada consulta viaja cifrada, sin exponer resolvers locales ni herramientas internas.

- Vistas “caché vs. vivo”: la plataforma acelera repeticiones con caché y permite forzar datos en vivo para confirmar cambios reales.

- Enlace permanente: cada lookup genera una URL compartible, útil en tickets, postmortems o auditorías.

- Histórico con hora exacta: cada respuesta se sella en el tiempo, clave para justificar ventanas de propagación o demostrar que un registro cambió.

- Fuente autoritativa visible: se subraya qué servidor autoritativo respondió, minimizando dudas en casos de desincronización o split-horizon DNS.

Cobertura de registros y casos de uso

La herramienta soporta los tipos esenciales para operar en 2025:

- A / AAAA — direcciones IPv4 e IPv6 que resuelven el frontend de la web.

- MX — mail exchangers que enrutan el correo entrante.

- TXT — SPF, DKIM, DMARC y etiquetas de verificación (proveedores, clouds, buscadores).

- NS — delegaciones de nameservers que definen la autoridad del dominio.

- SOA — Start of Authority con serial, refresh y retry (críticos en migraciones).

- PTR — reverse DNS para reputación de IP y validaciones de correo.

Se puede consultar un tipo concreto o pedir “todos los registros” para comparar respuestas en una sola vista. De cara a operaciones:

- Validar una migración de DNS: probar los NS nuevos, revisar el serial del SOA y estimar propagación por TTL.

- Depurar un problema de email: confirmar MX de proveedor, revisar SPF/DKIM/DMARC y hacer reverse PTR de IPs.

- Auditar cambios de infraestructura: detectar modificaciones de delegación, nuevas IPs o TXT añadidos en un dominio propio o de la competencia.

- Asegurar lanzamientos: antes de una campaña, verificar que la resolución apunta al backend correcto y que certificados/hosts no provocarán advertencias SSL por cachés desactualizadas.

Por qué importa consultar a los autoritativos (y no a cualquier resolver)

En DNS, la verdad última reside en los servidores autoritativos. Si están fuera de sincronía o mal configurados, los usuarios pueden ver IPs antiguas, correo roto o alertas SSL. NSLookup.Network obtiene la respuesta directamente de esas fuentes, de forma que lo que se ve tras la propagación es lo que verá Internet.

Para equipos que lidian con incidencias intermitentes, esta distinción ahorra horas: un resolver recursivo puede servir datos retenidos por TTL; el autoritativo desvela el estado real del dominio.

Flujo de trabajo recomendado

- Introducir dominio o IP y elegir tipo de registro (o “Todos”).

- Comparar caché vs. vivo para detectar cambios recientes.

- Revisar TTL y SOA serial para estimar ventanas de propagación.

- Repetir desde otra red si se sospecha caching regional o CDN.

- Compartir el permalink en el ticket o changelog y anotar la hora de verificación.

En migraciones de nameservers, se sugiere probar NS y SOA antes de cambiar glue records en el registrador. En problemas de correo, validar SPF/DKIM/DMARC y MX contra la documentación del proveedor.

Para quién es

- Ingenieros de redes y DevOps que necesitan visibilidad fiable y trazable sin depender de un jump host.

- Administradores de sistemas que resuelven incidencias con múltiples equipos y requieren enlaces verificables para coordinación.

- Marketing digital / SEO técnico que comprueba propagación de dominios, subdominios de campañas o verificaciones TXT sin pedir acceso a terminales.

- Consultores y agencias que entregan evidencia independiente a clientes y compañeros de NOC/SOC.

Filosofía del servicio: privacidad y colaboración

El equipo detrás de NSLookup.Network lo define como un recurso gratuito de la comunidad: DoH para privacidad, caché inteligente para agilizar repeticiones, opción de confirmar en vivo cuando haga falta y histórico con sello temporal para documentar. Además, invitan a colaborar: aceptan ideas para flujos de monitorización a medida y mejoras de producto.

Señales de calidad en DNS que conviene mirar (y NSLookup.Network expone)

- Serial de SOA: ¿sube con cada cambio? ¿coincide entre autoritativos?

- TTL coherentes: ¿hay TTLs muy altos que dificulten cambios urgentes?

- Delegaciones NS: ¿apuntan a nameservers activos y sincronizados?

- TXT de email: SPF con mecanismos correctos; DKIM vigente; DMARC con política adecuada al riesgo.

- PTR: ¿el reverse de IPs que envían correo resuelve al FQDN esperado?

Lo que NO hace (y es bueno tener claro)

NSLookup.Network no sustituye a un monitoring 24/7 ni a un gestor de cambios. Tampoco modifica registros: visualiza y documenta. Para automatización, alertas o probes desde múltiples regiones, tocará integrar con otras herramientas; el valor aquí está en responder rápido y compartir pruebas sin fricción.

Conclusión

Con NSLookup.Network, tareas que antes requerían abrir una VPN, saltar a un bastión y ejecutar comandos pueden resolverse en segundos y con enlace compartible. Para equipos distribuidos y stakeholders no técnicos, ese simple cambio acelera diagnósticos, reduce malentendidos y mejora la higiene documental en cada despliegue o migración. Y al ser un servicio gratuito con enfoque en DoH, autoridad de la fuente y históricos, aporta una capa de confianza que muchos echaban de menos en utilidades web de DNS.

Preguntas frecuentes

¿Cómo verificar una migración de nameservers paso a paso (NS y SOA) con una herramienta online?

Busque el dominio en NSLookup.Network, consulte NS y SOA en modo “vivo”, anote el serial y TTL. Repita la consulta tras aplicar cambios en el registrador y compare serial/TTL. Comparta el permalink en el ticket para dejar evidencia del antes y el después.

¿Cómo diagnosticar problemas de entrega de correo con registros DNS sin terminal?

Compruebe MX (debe apuntar a su proveedor), SPF/DKIM/DMARC en TXT y el PTR de las IPs emisoras. NSLookup.Network permite ver los autoritatvos y el TTL; si cambió una política y sigue fallando, fuerce datos en vivo para confirmar propagación.

¿Cómo saber si los datos que veo son definitivos o una caché intermedia?

Compare caché vs. vivo. La vista en vivo consulta servidores autoritativos por DoH; si difieren, espere al TTL o valide desde otra red. El SOA serial ayuda a confirmar que un cambio ya está publicado en origen.

¿Qué registros mirar para evitar advertencias SSL o resoluciones inconsistentes tras un despliegue?

Revise A/AAAA para la IP correcta, CNAME si aplica, y valide NS y SOA para descartar desincronización de autoritativos. Si usa CDN, repita el lookup en vivo y compruebe TTL para estimar cuándo verán el cambio los usuarios.