La exigencia de TPM 2.0 y CPUs recientes en Windows 11 impulsa el debate sobre seguridad, obsolescencia programada y el coste real para empresas y proveedores cloud.

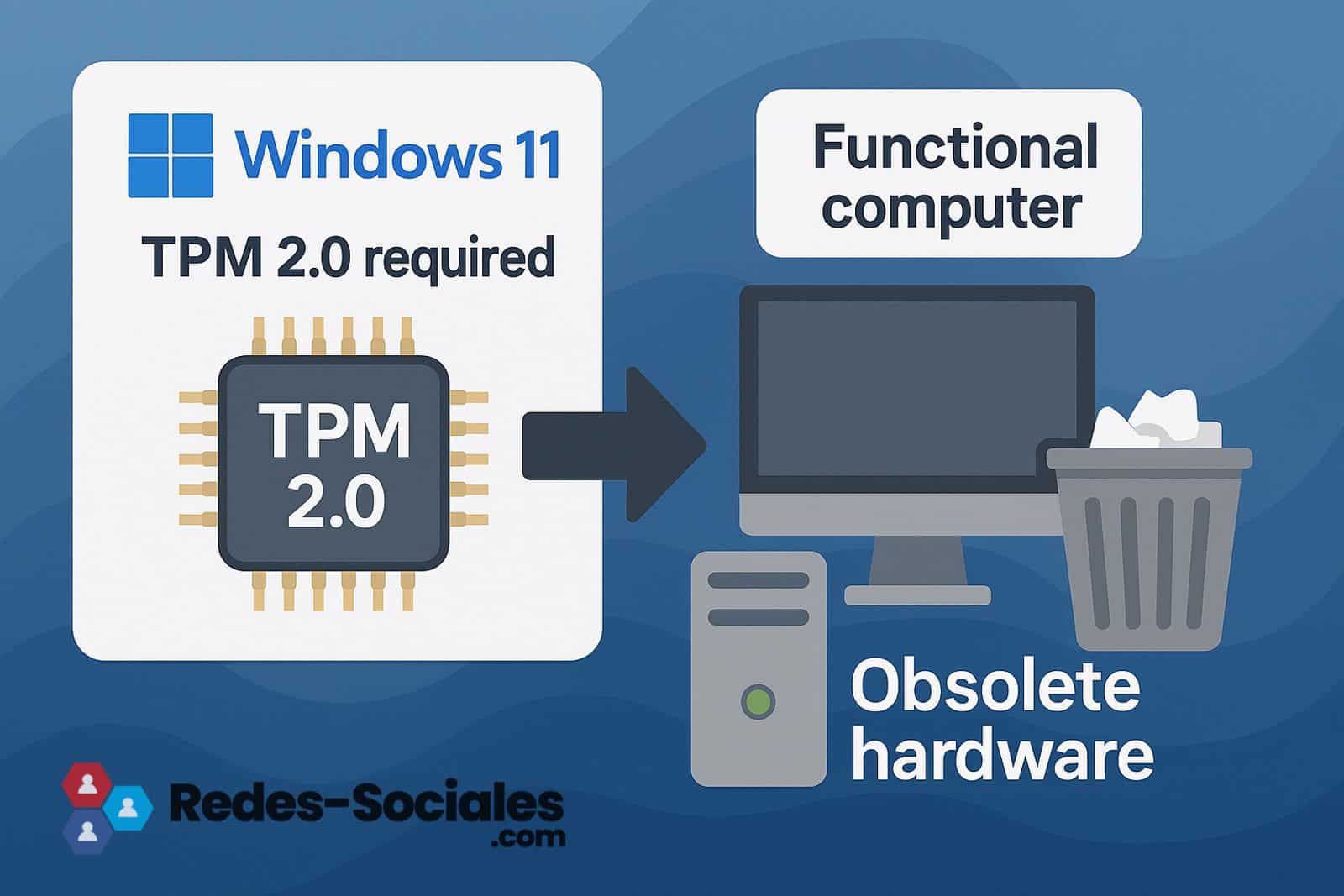

Microsoft ha sido históricamente un actor dominante en el ecosistema empresarial global. Pero su apuesta por reforzar la seguridad con Windows 11 podría tener consecuencias no deseadas para empresas, MSPs y proveedores de servicios cloud. La decisión de hacer obligatoria la presencia del chip TPM 2.0 (Trusted Platform Module) y de limitar la compatibilidad a procesadores recientes plantea un dilema importante: ¿hasta qué punto esta medida protege frente a ciberamenazas y en qué momento comienza a generar efectos secundarios en términos de costes, continuidad operativa y sostenibilidad?

TPM 2.0: seguridad reforzada con impacto estructural

El módulo TPM actúa como un procesador criptográfico aislado dentro del sistema, fundamental para asegurar procesos como el arranque seguro (Secure Boot) o el cifrado de discos (BitLocker). Su función es clave para evitar la manipulación del sistema operativo desde el arranque y proteger credenciales, claves privadas y certificados de forma segura.

Desde el punto de vista de seguridad empresarial, la inclusión obligatoria del TPM 2.0 se alinea con una estrategia de defensa en profundidad. Microsoft justifica este movimiento como una respuesta directa al aumento de ataques sofisticados, especialmente los que explotan la cadena de arranque o inyectan rootkits a nivel de kernel. Bajo este enfoque, un sistema sin hardware de confianza se considera intrínsecamente vulnerable.

El coste oculto para empresas y MSPs

Sin embargo, esta decisión ha dejado fuera a una parte significativa del parque de dispositivos aún operativo, incluyendo equipos de gama empresarial de hace menos de cinco años. Esto afecta directamente a:

- Empresas con políticas de renovación lenta o ciclo extendido de hardware.

- Proveedores de infraestructura cloud privada o híbrida que usan nodos bare-metal o escritorios virtuales no compatibles con los nuevos requisitos.

- Integradores y MSPs que gestionan parques informáticos mixtos, especialmente en entornos industriales o de backoffice donde el rendimiento sigue siendo suficiente, pero la compatibilidad se rompe por una especificación de seguridad.

Desde una perspectiva financiera, reemplazar plataformas enteras por razones de compatibilidad más que de capacidad técnica supone un gasto operativo no planificado y, en muchos casos, evitable.

¿Obsolescencia programada o transición justificada?

Exingenieros de Microsoft como Dave Plummer han señalado públicamente que esta decisión “condena prematuramente a millones de equipos a convertirse en residuos electrónicos”, poniendo sobre la mesa un debate incómodo: ¿es este realmente un avance en seguridad o una estrategia encubierta para estimular la renovación de hardware y beneficiar al canal de fabricantes OEM?

Plummer, desarrollador durante la era de Windows 95, advierte que aunque la seguridad basada en hardware es esencial, la imposición de un requisito como TPM 2.0 de forma obligatoria y sin alternativas viables para usuarios avanzados o IT managers puede ser interpretada como una forma de control de mercado y segmentación forzada del ciclo de producto.

Implicaciones en entornos cloud y virtualización

Otra cuestión relevante es la compatibilidad de infraestructuras virtuales, especialmente aquellas no basadas en Azure. Aunque Azure ya ofrece soporte completo para TPM virtual (vTPM), muchos entornos VMware, Proxmox, Hyper-V o KVM pueden necesitar ajustes complejos o actualizaciones para poder desplegar escritorios virtuales con soporte total para Windows 11.

Además, algunos servicios de escritorio como DaaS (Desktop as a Service), VDI híbrido o infraestructura legacy se ven afectados por este nuevo paradigma, donde las licencias ya no bastan: también se exige compatibilidad con hardware virtual TPM 2.0, complicando despliegues que antes eran triviales.

Riesgos para la sostenibilidad TI

El impacto medioambiental también es significativo. La imposición de requisitos de hardware que dejan fuera a dispositivos plenamente funcionales contribuye a aumentar el volumen de residuos electrónicos (e-waste) y a acelerar el ritmo de renovación tecnológica más allá de lo necesario desde un punto de vista de eficiencia energética o de uso responsable de recursos.

¿Qué deberían hacer las empresas?

Ante esta situación, los responsables de IT, CISO y CTO deben considerar:

- Auditar el parque de dispositivos y servidores virtuales para identificar los equipos que no podrán migrar a Windows 11.

- Evaluar el impacto operativo y financiero de mantener dispositivos con Windows 10 más allá de 2025, momento en el que finalizará el soporte oficial.

- Valorar sistemas alternativos como Linux en puestos secundarios, VDI sin Windows 11 o escritorios gestionados con otras capas de seguridad equivalentes.

- Explorar excepciones, soluciones de vTPM y despliegues personalizados que minimicen el coste sin perder seguridad.

- Apostar por sostenibilidad, prolongando la vida útil de los dispositivos mediante políticas de mantenimiento y virtualización adaptadas.

Conclusión

La decisión de Microsoft de exigir TPM 2.0 para instalar Windows 11 es coherente con una visión de seguridad robusta y proactiva. No obstante, su implementación tiene efectos colaterales importantes para la industria: incremento de costes para las empresas, dificultades en entornos cloud híbridos y virtualizados, exclusión de hardware válido y riesgo de acelerar la generación de residuos tecnológicos.

El reto ahora está en encontrar un equilibrio entre avanzar hacia un ecosistema más seguro y preservar la viabilidad operativa y medioambiental del parque tecnológico existente. Una discusión que solo acaba de comenzar.