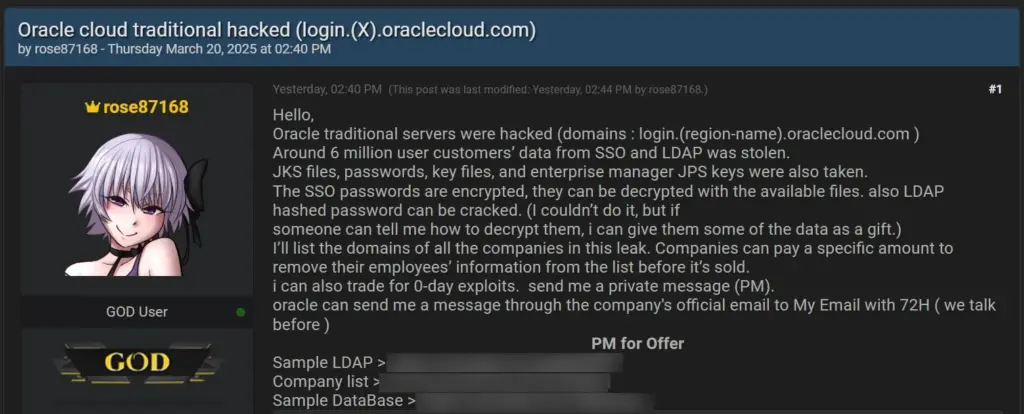

El jueves 20 de marzo, un atacante conocido como rose87168 publicó varios archivos de texto que contenían una base de datos de muestra, información LDAP y una lista de empresas que, según el atacante, fueron víctimas de un robo masivo de datos desde la plataforma SSO (Single Sign-On) de Oracle Cloud.

A pesar de las afirmaciones del atacante, Oracle ha negado haber sufrido una vulneración de datos, asegurando que las credenciales publicadas no pertenecen a la infraestructura de Oracle Cloud y que ningún cliente de la plataforma sufrió pérdida de datos. Sin embargo, la controversia crece después de que rose87168 compartiera pruebas adicionales que sugieren que los datos realmente provienen de sus servidores.

La Denegación de Oracle y las Pruebas del Atacante

Según Oracle, no ha habido filtración alguna en sus sistemas, desmintiendo las afirmaciones del atacante, que ya ofrecía a la venta los datos presuntamente robados, incluidos 6 millones de registros, entre los cuales se encuentran cientos de dominios de organizaciones en América Latina. Para reforzar su reclamo, el atacante compartió una URL de Internet Archive que demostraba haber subido un archivo .TXT con su dirección de correo electrónico de ProtonMail al servidor de inicio de sesión de Oracle: login.us2.oraclecloud.com.

El atacante, rose87168, además de ofrecer los datos a la venta, también declaró que las contraseñas SSO estaban cifradas, pero podían ser descifradas utilizando los archivos disponibles, así como las contraseñas hash de LDAP. rose87168 también prometió listar todos los dominios de las empresas involucradas y ofreció eliminar información específica a cambio de pagos o intercambios de exploits de Zero-Day.

Examen de la Filtración

El 25 de marzo, el atacante compartió una muestra de 10.000 líneas para fortalecer su afirmación, lo que llevó a los investigadores a realizar un análisis detallado. Las conclusiones más relevantes fueron las siguientes:

- Impacto Extendido: La muestra de datos contiene registros de más de 1.500 organizaciones, lo que sugiere una filtración significativa.

- Autenticidad de los Datos: La estructura y el volumen de la información filtrada dificultan la falsificación, lo que refuerza la validez de la filtración.

- Posible Acceso a Producción: Muchos de los registros contienen IDs de tenant en formatos como

{tenant}-dev,{tenant}-testy{tenant}, lo que sugiere que el atacante también podría haber tenido acceso a entornos de producción. - Exposición de Correos Personales: La filtración incluye una cantidad significativa de correos electrónicos personales, probablemente debido a que las organizaciones permiten la autenticación SSO para sus empleados y clientes.

La empresa de ciberseguridad CloudSek ha publicado una herramienta gratuita que permite a las organizaciones verificar si están en la lista de víctimas compartida por el atacante.

El CVE-2021-35587 y la Vulnerabilidad Explotada

El atacante también destacó que Oracle Cloud sigue utilizando una versión vulnerable con el CVE-2021-35587, una vulnerabilidad crítica en el Oracle Access Manager. Este CVE (con una puntuación CVSS de 9.8) permite a un atacante no autenticado comprometer Oracle Access Manager, lo que puede llevar a la ejecución remota de código (RCE) y a tomar control total del sistema.

El CVE-2021-35587 fue publicado en enero de 2022 y afecta a versiones de Oracle Fusion Middleware como 11.1.2.3.0, 12.2.1.3.0 y 12.2.1.4.0, las cuales son vulnerables a ataques debido a esta falla. Desde su descubrimiento, se han desarrollado exploits públicos para esta vulnerabilidad, y el atacante afirmó haberla utilizado para acceder a los servidores de Oracle.

Confirmación de la Filtración

La negación de Oracle ha sido contradecida por los investigadores que recibieron muestras adicionales de los datos filtrados y que confirmaron la autenticidad de la filtración. Algunos representantes de las empresas afectadas confirmaron, de forma anónima, que la información incluida en la filtración, como nombres, direcciones de correo electrónico y datos de LDAP, era precisa y les pertenecía.

Además, se ha confirmado que el atacante mantuvo comunicación con Oracle, solicitando un pago en XMR (Monero) para proporcionar detalles sobre cómo explotaron los servidores de Oracle. Un correo electrónico intercambiado con un empleado de Oracle, que utilizaba una dirección @proton.me, muestra cómo se intentó negociar con la empresa tras la filtración.

Acciones de Oracle y Consecuencias

Oracle desconectó el servidor comprometido después de enterarse de la brecha, y los expertos de seguridad han indicado que el Oracle Fusion Middleware 11g afectado por el CVE-2021-35587 permitía a los atacantes comprometer Oracle Access Manager y acceder a información sensible. Este incidente destaca no solo la gravedad de la vulnerabilidad, sino también la necesidad urgente de actualizar y corregir sistemas críticos en entornos de nube.

Reflexión Final

La filtración de datos que afecta a Oracle Cloud expone la vulnerabilidad de las plataformas en la nube y resalta la importancia de mantener los sistemas actualizados y protegidos frente a ciberamenazas. Este incidente también pone de manifiesto cómo las brechas de seguridad pueden tener consecuencias de gran alcance, afectando a miles de organizaciones a nivel mundial. Las empresas deben tomar medidas preventivas para evitar ser víctimas de este tipo de ciberataques y mitigar los riesgos asociados con las vulnerabilidades conocidas como la mencionada CVE-2021-35587.

Fuentes: Segur Info, BC I, BC II, CloudSek I y CloudSek II