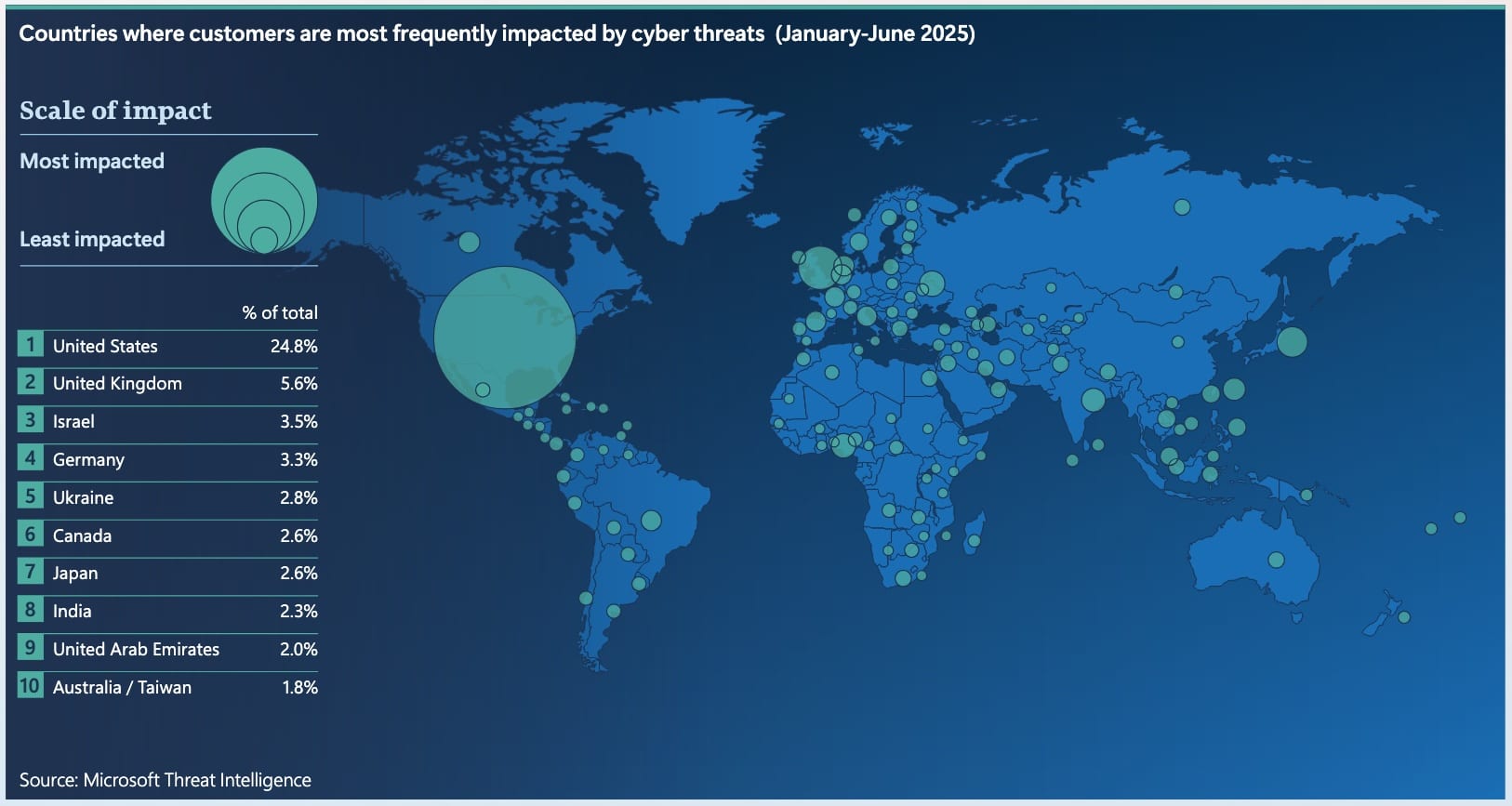

España se situó en el quinto puesto de Europa por frecuencia de ciberataques a clientes durante el primer semestre de 2025 y en el decimocuarto a escala global, según el último balance de Microsoft. En ese periodo, alrededor del 5,4 % de los clientes afectados por actividad maliciosa en Europa se localizaron en nuestro país. La foto coincide con una tendencia clara en tecnología y cloud: la motivación económica domina (extorsión y ransomware), la identidad es el nuevo perímetro y la IA acelera tanto el ataque como la defensa.

Este artículo sintetiza lo que significa esa posición para empresas cloud-first —grandes y pequeñas— y traza una hoja de ruta práctica y priorizada para 2025–2026.

Qué hay detrás del aumento de presión

1) El dato como premio. En la mayoría de incidentes los atacantes buscan robar y monetizar información (PII, credenciales, propiedad intelectual). La extorsión y el ransomware concentran más de la mitad de los casos con motivación identificada. El “apagón” es a menudo el altavoz de la intrusión; el impacto real llega después, con filtraciones y multas.

2) Identidad, la puerta de entrada. Más del 97 % de los ataques de identidad siguen centrados en contraseñas (spray/brute force) y credenciales robadas por infostealers y filtraciones. Hoy muchos adversarios ya no fuerzan la puerta: inician sesión.

3) Servicios críticos, rentables para el atacante. Sanidad, administraciones locales, educación o transporte siguen en el punto de mira: impacto social inmediato, tecnología heredada y recursos limitados para respuesta. Los grupos de ransomware lo saben y presionan con relojes a cero.

4) Estados-nación más hábiles. Aunque la ciberdelincuencia común sigue liderando el volumen, actores estatales amplían su actividad con campañas de espionaje e influencia y, en ocasiones, ánimo de lucro. Crece el uso de infraestructura criminal para difuminar huellas.

5) IA como multiplicador. Los atacantes la usan para automatizar phishing, refinar ingeniería social, descubrir vulnerabilidades antes y generar malware que se adapta. La defensa, por su parte, se apoya en IA para detectar patrones en grandes volúmenes de señales y reaccionar antes.

Lo que significa para una organización cloud-first

1) Priorizar MFA resistente a phishing (y limpiar lo débil)

- Impón MFA resistente a phishing en todas las cuentas: humanas, privilegiadas, servicios (workloads), automatizaciones y aplicaciones.

- Retira métodos frágiles (SMS, OTP reusables por defecto), adopta FIDO2/WebAuthn, tokens de hardware o passkeys.

- Aplica políticas condicionales (ubicación, dispositivo, riesgo) y revisión automatizada de sesiones anómalas.

Resultado esperado: recortarás > 99 % de accesos no autorizados por credenciales robadas y frenarás movimiento lateral temprano.

2) Cerrar lo expuesto (y mantenerlo cerrado)

- Construye un inventario continuo de activos expuestos (aplicaciones web, servicios remotos, consolas de gestión) con atajos de parcheo acelerado.

- Pon consolas y planos de control detrás de acceso privilegiado (PAM) y bastiones; evita acceso público por defecto.

- Para SaaS, deshabilita superficies innecesarias (legados o APIs abiertas) y usa SCIM/provisión Just-in-Time con desactivación automática.

3) Zero Trust “de verdad” (no solo un eslogan)

- Mínimo privilegio y segmentación: delimita blast radius por equipo, app y pipeline.

- Segregación de funciones y aprobaciones para operaciones críticas (KMS, IAM, redes, infraestructura).

- Gestión de secretos centralizada (vault), rotación automática y evitar secretos en repositorios/CI.

4) Detección y respuesta que aguante el lunes a las 9:00

- Unifica telemetría (endpoint, identidad, red, cloud) en un data lake o SIEM con reglas basadas en comportamiento (no solo firmas).

- Prepara un plan de respuesta practicado: aislar, revocar, contener, restaurar desde copias inmutables/desconectadas y notificar.

- Haz gamedays trimestrales (ransom, exfiltración, caída de proveedor, abuso de identidad) y mide TTR real.

5) Correo y web: dónde sigue entrando todo

- Endurece filtros de malware/phishing y añade aislamiento de navegación/descargas para roles de riesgo.

- Despliega DMARC/DKIM/SPF con reject progresivo para reducir suplantación.

- Vigila consent-phishing (aprobaciones OAuth indebidas) con App Governance y revisiones periódicas.

6) Resiliencia en cloud y multicloud

- Backups con inmutabilidad y air-gap (objetos bloqueados, retención legal, cuentas de recuperación).

- Diseño multirregión con RPO/RTO realistas (no todo necesita activo-activo; lo crítico, sí).

- Registro y acceso de emergencia fuera del mismo dominio de fallo (cuentas break-glass con MFA, paneles de monitoreo alternativos).

- Pruebas de restauración con objetivos de tiempo (no basta con “tenemos copias”).

7) Proveedores, cadena y SaaS

- Pide SBOM, controles de hardening y planes de respuesta a tus proveedores.

- Incluye cláusulas de ciber-resiliencia y auditorías; define notificación de incidente y métricas (uptime, MTTR).

- Evita Lock-in de seguridad: políticas y controles portables entre nubes, para mover cargas sin costosos rediseños.

Prioridades por tamaño de empresa

Pymes con equipos reducidos

- MFA phishing-resistant en todo.

- Correo seguro + copias inmutables básicas (SaaS y endpoint).

- Inventario + parcheo “de lo que da la cara a Internet”.

- Proveedor MDR/MSSP para cubrir 24/7 con playbooks simples.

Empresas medianas/grandes

- Identity-first (MFA, CA, gobernanza de apps, workload identities).

- Data-first (clasificación, DLP ligero, cifrado con KMS propio, least privilege).

- Detección y respuesta (SIEM/SOAR, cazadores de amenazas, KPIs de TTR/dwell time).

- Resiliencia (copias inmutables, multirregión, runbooks probados).

- Gobernanza y terceros (contratos, auditorías, continuidad).

Métricas que sí importan al comité

- % de cuentas con MFA resistente a phishing (humanas y de servicio).

- Tiempo a parchear activos expuestos críticos (mediana y p95).

- % de backups verificados (restauraciones exitosas en test y en producción).

- TTR (Time-to-Remediate) y dwell time por tipo de incidente.

- Cobertura de telemetría (identidad, endpoint, red, cloud) y falsos positivos.

- Exposición SaaS (apps con riesgo alto, OAuths no aprobados, links públicos).

Preguntas frecuentes (rápidas) para equipos de cloud

¿Cuál es el mayor “quick win” ahora mismo?

MFA resistente a phishing para todas las identidades (incluidas las no humanas) y retirar SMS/OTP por defecto. Reduce de forma drástica el acceso no autorizado y el fraude de sesión.

¿Cómo preparo mi tenant para infostealers y robo de tokens?

Requiere reautenticación ante cambios de contexto, invalidación de tokens en incidentes, endurecer navegadores y EDR en endpoints con reglas para actividad anómala (navegador→PowerShell/mshta, inyección en procesos).

¿Multicloud mejora la seguridad?

Aporta opciones de continuidad y soberanía si se diseña con controles portables (identidad, logging, backups). Si multiplicas nubes sin gobernanza, solo aumentas superficie de ataque.

¿La IA defensiva está madura?

Para detección y priorización sí: ya reduce tiempo de análisis y eleva la señal sobre el ruido. Mantén human-in-the-loop para decisiones de respuesta y explicabilidad para auditorías.

En síntesis

- España está en el top 5 europeo por frecuencia de ciberataques en 2025.

- El dinero —no el espionaje— impulsa el grueso de incidentes; la identidad es la vía favorita y la IA acelera ambos bandos.

- Para organizaciones cloud-first, las prioridades claras son: MFA resistente a phishing, cierre de exposición, Zero Trust real, detección y respuesta unificadas, copias inmutables y resiliencia multirregión con runbooks testeados.

- El éxito no se mide en “número de herramientas”, sino en TTR, dwell time, parches a tiempo, MFA desplegada y restauraciones verificadas.

La diferencia entre un susto y una crisis estará en la preparación: lo que se diseña, automatiza y ensaya antes del próximo lunes a las 9:00.

Fuente de contexto: Microsoft Digital Defense Report 2025 (tendencias globales julio 2024–junio 2025: motivación económica, presión sobre servicios críticos, auge de infostealers, foco en contraseñas, eficacia de MFA, papel dual de la IA y actividad de Estados-nación). Acceso al informe completo de Microsoft.