El tercer trimestre de 2025 confirma lo que muchos equipos de seguridad ya intuían desde hace meses: la escala y velocidad de los ataques de denegación de servicio distribuida (DDoS) ha entrado en una nueva era. Cloudflare acaba de publicar su informe trimestral de amenazas DDoS, donde el protagonista absoluto es Aisuru, un botnet masivo que ha llevado los ataques hiper-volumétricos a niveles nunca vistos hasta ahora.

Según los datos recabados en su red global, la compañía mitigó de forma automática 8,3 millones de ataques DDoS solo entre julio y septiembre, un aumento del 15 % intertrimestral y del 40 % interanual. Si se mira el acumulado de 2025, la cifra asciende ya a 36,2 millones de ataques bloqueados, el 170 % de todos los ataques mitigados en 2024, cuando todavía queda un trimestre para cerrar el año.

En términos prácticos, significa que Cloudflare estuvo parando de media 3.780 ataques DDoS cada hora durante el trimestre. O, dicho de otro modo, decenas de intentos de tumbar servicios críticos cada minuto en algún punto del planeta.

Aisuru, el botnet que redefine el “pico máximo” de un ataque

En este paisaje ya de por sí agitado, Aisuru es la pieza que descoloca el tablero. Cloudflare describe este botnet como un “ejército” de entre 1 y 4 millones de dispositivos comprometidos repartidos por todo el mundo. Su especialidad son ataques hiper-volumétricos, con picos que superan con facilidad 1 terabit por segundo (Tbps) y 1.000 millones de paquetes por segundo (Bpps).

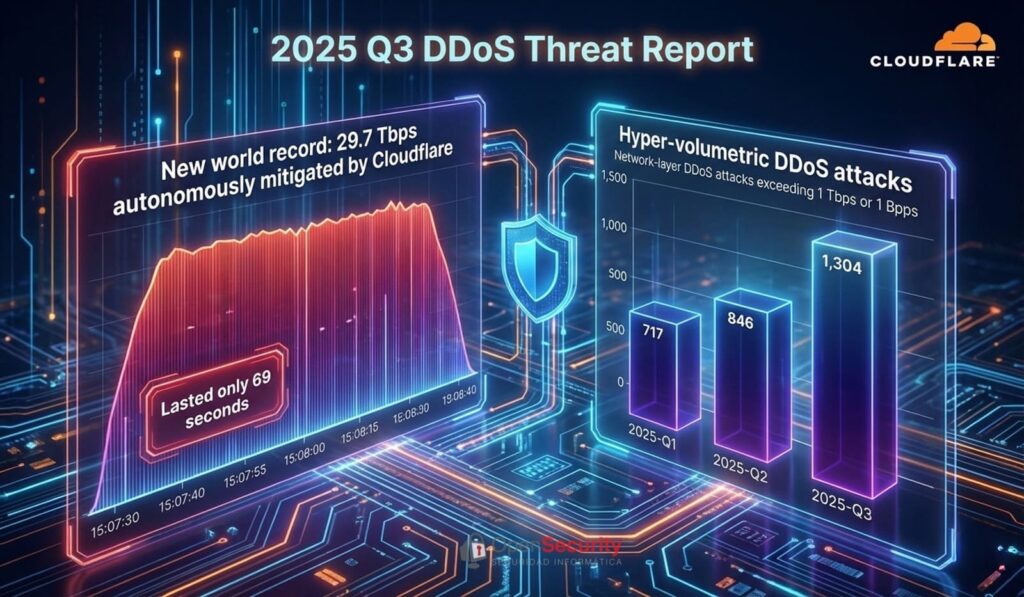

Durante el tercer trimestre, el número de estos ataques masivos se disparó un 54 % frente al trimestre anterior, hasta alcanzar una media de 14 ataques hiper-volumétricos al día. Dentro de esa oleada se registraron dos golpes especialmente llamativos:

- Un ataque de 29,7 Tbps, que Cloudflare califica como récord mundial.

- Un ataque de 14,1 Bpps, otro máximo histórico en términos de paquetes por segundo.

En el caso del ataque de 29,7 Tbps, se trató de un bombardeo UDP tipo carpet-bombing, enviando tráfico simultáneamente a unos 15.000 puertos de destino por segundo. El tráfico distribuido y la aleatorización de atributos de los paquetes buscaban evadir los sistemas de filtrado, pero las defensas automatizadas de Cloudflare consiguieron detectar y mitigar la avalancha sin intervención humana.

Desde principios de 2025, la empresa ha neutralizado 2.867 ataques atribuibles a Aisuru, de los cuales 1.304 se concentraron en este tercer trimestre.

Ataques más grandes… y cada vez más breves

La magnitud no es el único problema. El informe subraya que los ataques son más cortos y explosivos, lo que complica aún más la respuesta.

- Los ataques que superan los 100 millones de paquetes por segundo (Mpps) aumentaron un 189 % frente al trimestre anterior.

- Los que rebasan 1 Tbps crecieron un 227 % en el mismo periodo.

- En la capa HTTP, 4 de cada 100 ataques superaron el umbral de 1 millón de peticiones por segundo.

Al mismo tiempo, el 71 % de los ataques HTTP y el 89 % de los ataques de red duran menos de 10 minutos. Muchos apenas permanecen activos unos segundos, pero el impacto operativo puede extenderse durante horas: recuperar la consistencia de datos en sistemas distribuidos, reconstruir sesiones, validar que no haya corrupción y restaurar la normalidad de cara a los usuarios.

Este patrón de “golpe relámpago” hace que los enfoques clásicos —como llamar a un centro de limpieza bajo demanda o activar manualmente reglas en un cortafuegos— resulten directamente insuficientes. Cuando el equipo de ingeniería consigue reaccionar, el ataque ya ha terminado… y el servicio sigue en el suelo.

El peso del L3/L4: la mayoría de ataques se concentran en la red

En el tercer trimestre de 2025, el 71 % de los ataques DDoS registrados fueron de capa de red (L3/L4), frente a un 29 % de ataques HTTP. En números absolutos, esto supone unos 5,9 millones de ataques de red y 2,4 millones de ataques HTTP.

Las tendencias también divergen:

- Los ataques de red crecieron un 87 % intertrimestral y un 95 % interanual.

- Los ataques HTTP, en cambio, cayeron un 41 % respecto al trimestre anterior y un 17 % frente al mismo periodo de 2024.

La explicación pasa, en buena medida, por el empuje de Aisuru, que favorece vectores volumétricos de red, especialmente UDP floods, que se han disparado un 231 % trimestre a trimestre y se consolidan como el vector más común. Tras ellos se sitúan los ataques DNS, los SYN floods y los ICMP floods, que en conjunto representan algo más de la mitad de todos los ataques DDoS de red.

Pese a que han pasado casi diez años desde su primera gran aparición, el informe confirma que Mirai sigue muy presente: alrededor de 2 de cada 100 ataques de red proceden todavía de variantes de este histórico botnet.

Indonesia, epicentro del tráfico malicioso

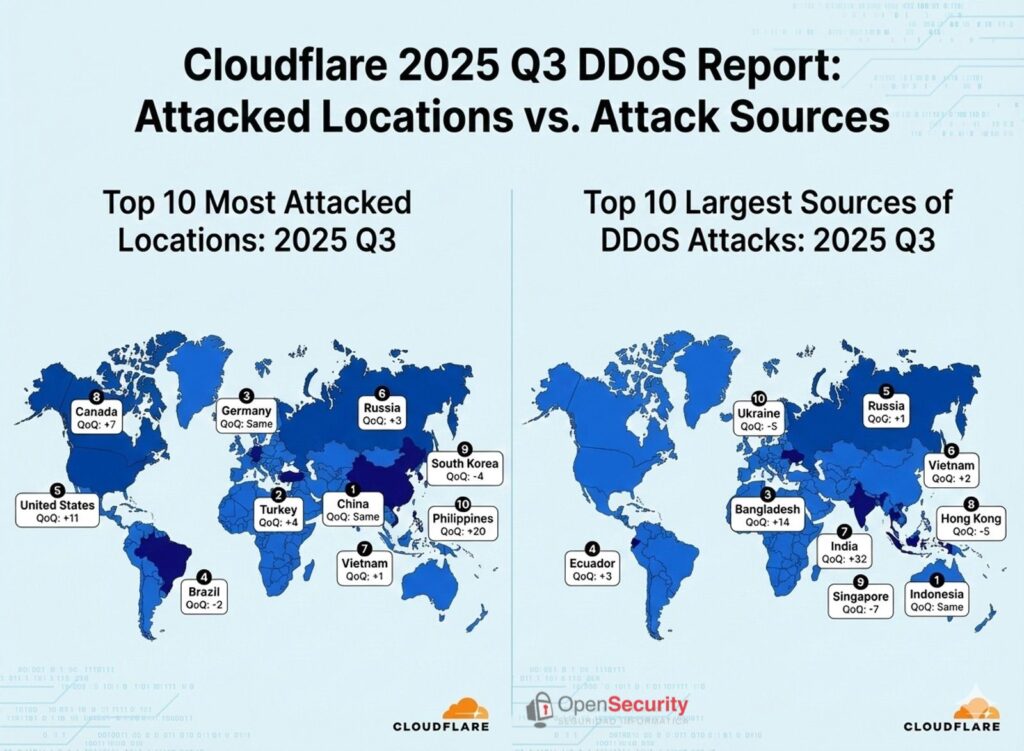

En cuanto al origen del tráfico DDoS, el mapa vuelve a apuntar a Asia como región clave. Siete de las diez principales fuentes de ataques se encuentran en este continente, con Indonesia en cabeza.

Indonesia lleva un año completo encabezando el ranking de países de origen de ataques DDoS. La evolución es llamativa: en solo cinco años, desde el tercer trimestre de 2021, el porcentaje de peticiones DDoS HTTP originadas allí ha crecido un 31.900 %, según los datos de Cloudflare.

La compañía recuerda que hablar de “origen” no significa necesariamente atribución: muchas de esas peticiones se generan desde dispositivos comprometidos o servicios mal configurados en esos países, no desde actores maliciosos locales.

De las tierras raras a los coches: industrias en el punto de mira

El informe de Cloudflare confirma que los atacantes escogen sus objetivos siguiendo muy de cerca la agenda económica y geopolítica.

En el sector de Minería, Minerales y Metales, los ataques DDoS se incrementaron de forma notable durante el tercer trimestre, en paralelo a la escalada de tensiones entre la Unión Europea y China por los aranceles a los vehículos eléctricos, las exportaciones de tierras raras y los requisitos de ciberseguridad. Este sector escaló 24 posiciones en el ranking global, hasta situarse en el puesto 49 entre las industrias más atacadas.

La industria de Automoción fue la que experimentó el salto más brusco: subió 62 puestos en solo un trimestre, hasta colocarse como el sexto sector más atacado del mundo. Las empresas de ciberseguridad también registraron un aumento significativo de ataques y ascendieron 17 posiciones, hasta el puesto 13.

En el global del trimestre, los sectores más atacados fueron:

- Tecnología de la información y servicios, en primera posición.

- Telecomunicaciones.

- Juego y casinos online.

Tras ellos se situaron banca y servicios financieros, retail, electrónica de consumo y los citados automoción y media/producción editorial, que también experimentaron repuntes notables.

Las empresas de IA, objetivo prioritario: picos del 347 % en septiembre

Uno de los datos más sensibles del informe afecta directamente al ecosistema de inteligencia artificial generativa. En septiembre de 2025, coincidiendo con un mes cargado de titulares sobre regulación, ética y uso de IA en gobiernos, Cloudflare detectó aumentos mensuales de hasta el 347 % en el tráfico de ataques HTTP DDoS contra compañías de IA generativa, tomando como muestra varios servicios líderes del sector.

Ese mismo mes, una encuesta del Tony Blair Institute reflejaba que buena parte de la población británica percibe la IA más como un riesgo económico que como una oportunidad, mientras la Comisión de Derecho del Reino Unido anunciaba una revisión del uso de IA en la administración pública. En paralelo al debate social, los sistemas que sirven modelos de IA en la nube se convirtieron en una diana evidente.

Para las startups y proveedores de modelos, esta tendencia supone un doble desafío: proteger APIs y paneles de gestión frente a ataques de aplicación y, al mismo tiempo, blindar la infraestructura de red frente a campañas masivas que buscan saturar ancho de banda y recursos de cómputo.

Cuando la protesta también es digital: Maldivas, Francia, Bélgica

Cloudflare vuelve a observar una correlación directa entre protestas en la calle y ataques DDoS en la Red.

- En Maldivas, las manifestaciones bajo el lema “Lootuvaifi” (“Stop the Loot!”) contra la corrupción percibida y una polémica ley de medios coincidieron con una oleada de ataques DDoS. El país escaló 125 posiciones en el ranking y se situó como el 38.º más atacado del mundo.

- En Francia, el movimiento “Block Everything” (“Bloquons Tout”), impulsado por sindicatos contra medidas de austeridad, cambios en pensiones y el aumento del coste de vida, vino acompañado de ataques contra webs y servicios franceses. Francia subió 65 puestos, hasta convertirse en el 18.º país más atacado.

- En Bélgica, las movilizaciones que “trazaban la línea roja por Gaza” en Bruselas también coincidieron con incrementos en los ataques, lo que hizo que el país ascendiera 63 lugares hasta el puesto 74.

En el Top 10 de países más atacados, China se mantuvo en primer lugar, seguida de Turquía y Alemania. Los Estados Unidos registraron uno de los mayores saltos dentro de la lista, avanzando 11 posiciones hasta el quinto puesto, mientras que Filipinas subió 20 posiciones y logró colarse también entre los diez primeros.

HTTP DDoS: botnets conocidos, navegadores falsos y ataques de login

En la capa HTTP, Cloudflare señala que casi el 70 % de los ataques DDoS proceden de botnets que la compañía ya tenía identificados en su radar. Esto ilustra uno de los beneficios de operar una red global: una vez que un botnet ataca a un cliente, las firmas y patrones se comparten de manera automática para proteger al resto.

Otro 20 % aproximadamente de los ataques HTTP tiene origen en navegadores falsos o headless, o en peticiones con atributos sospechosos. El 10 % restante se reparte entre floods genéricos, peticiones diseñadas para romper la caché (cache busting) y ataques dirigidos a páginas de inicio de sesión, donde un volumen elevado de peticiones simultáneas puede bloquear el acceso legítimo de los usuarios.

Por qué las defensas DDoS heredadas se quedan cortas

La conclusión de Cloudflare es clara: la combinación de ataques más grandes, más rápidos y más alineados con eventos políticos y económicos está dejando obsoletas muchas estrategias de defensa tradicionales.

Las organizaciones que dependen de:

- Appliances on-premise que solo pueden absorber cierto volumen de tráfico.

- Servicios de scrubbing bajo demanda, que hay que activar manualmente o a través de un proceso de escalado.

se encuentran en desventaja frente a ataques que duran segundos pero saturan líneas de varios Tbps. Cuando el ataque es capaz incluso de generar “daños colaterales” en infraestructuras de ISP que ni siquiera eran el objetivo, como ha ocurrido con Aisuru, la ventana de reacción humana simplemente no existe.

En este escenario, el informe defiende el modelo de mitigación siempre activa y autónoma, integrado en una red global como servicio. Cloudflare recuerda que ofrece protección DDoS sin límite de volumen y sin recargos por ataques a todos sus clientes, como parte de su propuesta de “connectivity cloud”, que combina protección de redes corporativas, aceleración de aplicaciones y controles de Zero Trust en un mismo plano.

Preguntas frecuentes sobre el informe DDoS de Cloudflare y el botnet Aisuru

¿Qué es exactamente Aisuru y por qué preocupa tanto a los expertos en ciberseguridad?

Aisuru es un botnet masivo, con entre 1 y 4 millones de dispositivos comprometidos repartidos por todo el mundo, capaz de lanzar ataques DDoS hiper-volumétricos que superan los 29,7 Tbps y los 14,1 Bpps. Su tamaño, la oferta de “trozos” del botnet como servicio de alquiler y su capacidad para causar daños colaterales incluso en infraestructuras que no son el objetivo directo lo convierten en una de las amenazas más serias del panorama actual.

¿Por qué tantos ataques DDoS son tan cortos, si el impacto puede durar horas?

Los atacantes optan por campañas breves —muchas veces de menos de 10 minutos— para maximizar el efecto sorpresa y minimizar la posibilidad de respuesta manual. Aunque el ataque dure segundos, puede dejar bases de datos desincronizadas, sesiones de usuario rotas y sistemas críticos en estado inestable, lo que obliga a largos procesos de recuperación y verificación por parte de los equipos técnicos.

¿Qué sectores y países deberían estar más preocupados por el aumento de ataques DDoS en 2025?

Según el informe, los sectores más atacados son tecnología de la información, telecomunicaciones, juego online, banca, retail, automoción, ciberseguridad y medios. A nivel geográfico, China, Turquía, Alemania, Estados Unidos y Filipinas se sitúan entre los países más golpeados, mientras que Maldivas, Francia y Bélgica han visto incrementos muy bruscos ligados a protestas y tensiones políticas internas.

¿Qué pueden hacer las empresas para protegerse de Aisuru y de los nuevos DDoS hiper-volumétricos?

Los expertos recomiendan revisar cualquier estrategia basada únicamente en appliances locales o servicios bajo demanda y apostar por defensas DDoS siempre activas, capaces de mitigar ataques hiper-volumétricos de forma automática, en segundos y cerca del origen del tráfico. Integrar este tipo de protección en una arquitectura de conectividad segura —junto con CDN, WAF y enfoques Zero Trust— ayuda a reducir el riesgo tanto en la capa de red como en la de aplicación.

Fuentes:

Cloudflare – Cloudflare’s 2025 Q3 DDoS Threat Report – including Aisuru, the apex of botnets

Cloudflare – Histórico de informes DDoS y tendencias de ataques en 2025