En la era digital, donde la información es poder, los ciberdelincuentes están constantemente buscando formas innovadoras de infiltrarse y comprometer sistemas para adquirir datos valiosos. Uno de los métodos más sofisticados y efectivos para este fin es el ataque Man-in-the-Middle (MITM). A través de este artículo, profundizaremos en lo que es este ataque, cómo se lleva a cabo, ejemplos reales, cómo detectarlo y, lo más importante, cómo prevenirlo.

Tabla de contenidos

Definición del Ataque Man-in-the-Middle (MITM)

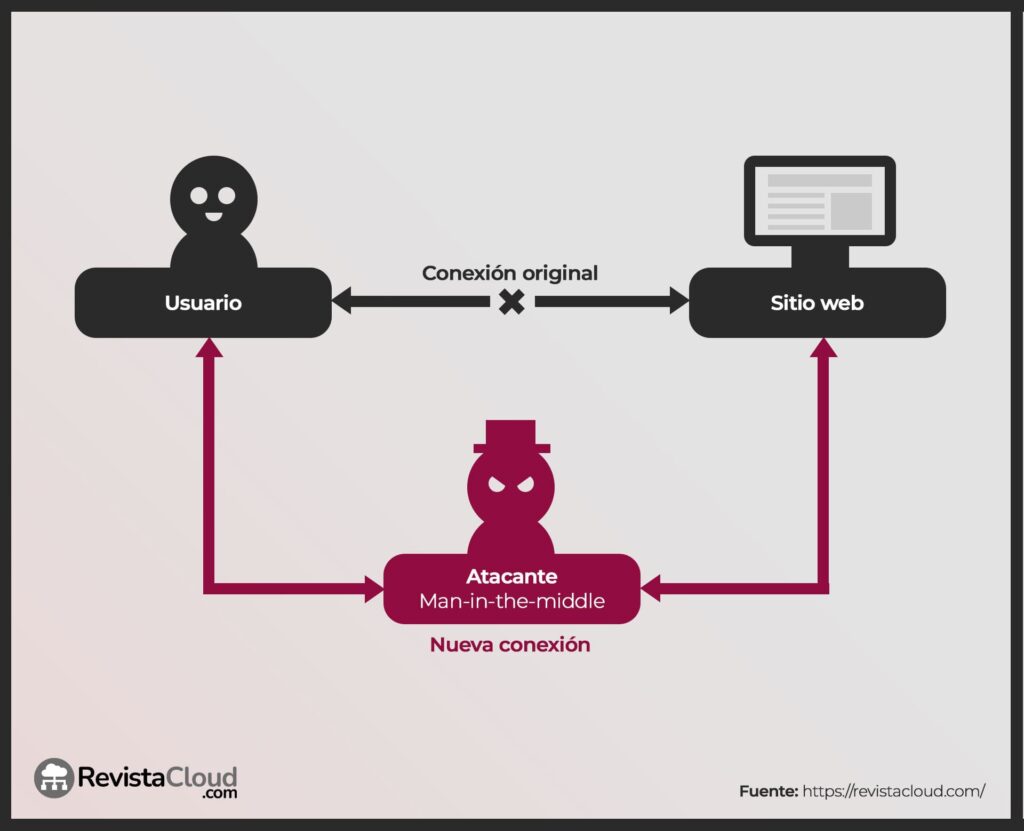

Un ataque Man-in-the-Middle se refiere a la intervención no autorizada en una conversación o transferencia de datos en curso entre dos partes, sin que ninguna de ellas sea consciente de dicha intervención. A simple vista, parece una comunicación típica entre dos sistemas, pero el atacante se encuentra infiltrado, escuchando o incluso modificando la información que se transmite.

Objetivos y Consecuencias del MITM

El principal objetivo de este ataque es adquirir información confidencial: detalles de cuentas bancarias, números de tarjetas de crédito, credenciales de inicio de sesión y más. Estos datos pueden ser usados posteriormente para fraudes, suplantación de identidad o transferencias ilegales. Dado que estos ataques ocurren en tiempo real, muchas veces la intrusión no se descubre hasta que el daño ya ha sido hecho.

Las dos fases esenciales de un Ataque Man-in-the-Middle

- Interceptación:

- Punto de acceso falso: Los atacantes pueden configurar puntos de acceso Wi-Fi en lugares públicos, esperando que víctimas desprevenidas se conecten. Una vez conectados, todos sus datos pasan a través del atacante.

- Spoofing de IP: A través de la manipulación de paquetes IP, el delincuente puede desviar el tráfico de la víctima hacia sitios fraudulentos.

- Spoofing de ARP: Al vincular una dirección MAC falsa con una dirección IP legítima, el atacante puede obtener acceso a todos los datos enviados a esa IP.

- Spoofing de DNS: El hacker manipula las respuestas DNS, redirigiendo a las víctimas hacia páginas fraudulentas que parecen legítimas.

- Desencriptación:

- HTTPS Spoofing: El atacante engaña al navegador presentando un certificado falso, llevando al usuario a un sitio fraudulento.

- Secuestro de SSL: Aquí, el atacante interrumpe la conexión entre el usuario y un servidor seguro, accediendo a la información transmitida.

- SSL Stripping: Esta táctica convierte una conexión segura HTTPS en una no segura HTTP, permitiendo al atacante ver la actividad del usuario de manera no cifrada.

Casos Reales de Ataques MITM

- Superfish (2015): Este adware, preinstalado en ordenadores Lenovo, permitió la interceptación de tráfico seguro mediante certificados fraudulentos.

- Vulnerabilidades en Aplicaciones de Banca Móvil (2017): Estas vulnerabilidades expusieron a usuarios de iOS y Android a posibles ataques MITM debido a fallas en la tecnología de anclaje de certificados.

- Ayuntamiento de Sevilla (2021):. Se enfrentaron a un ataque «Man in the Middle«, donde los hackers interceptaron comunicaciones relacionadas con la iluminación navideña de la ciudad.

Detección y Prevención de un Ataque MITM

- Síntomas de un Ataque: Uno de los principales indicadores es la falta del protocolo ‘HTTPS’ en una página web que debería ser segura. También es vital prestar atención al icono de candado SSL en la barra de direcciones del navegador.

- Consejos Preventivos:

- Evitar conexiones a redes Wi-Fi públicas no protegidas.

- Utilizar VPNs.

- Mantener buenos hábitos de contraseña.

- Implementar autenticación multifactor.

- Mantener software antivirus actualizado.

“Man in the Middle” – Una Estafa Cibernética en Ascenso

- Estafa del CEO: Esta táctica ha evolucionado para incluir la creación de cuentas bancarias fraudulentas utilizando datos adquiridos bajo engaño.

- Actuar Rápidamente: La naturaleza sofisticada de estos ataques significa que las víctimas pueden tardar semanas o incluso meses en detectar una brecha.

- Recomendaciones de Expertos: Además de las precauciones habituales, es vital consultar a expertos en evidencia digital antes de tomar cualquier medida legal.

En resumen

Con el auge de la digitalización, los ataques Man-in-the-Middle representan una amenaza creciente y evolutiva. La mejor defensa contra estos ataques es la combinación de educación, precaución y herramientas adecuadas. En un mundo cada vez más conectado, la seguridad no es una opción, es una necesidad. La inversión en herramientas de seguridad y la formación continua son esenciales para navegar de forma segura en el vasto océano digital.