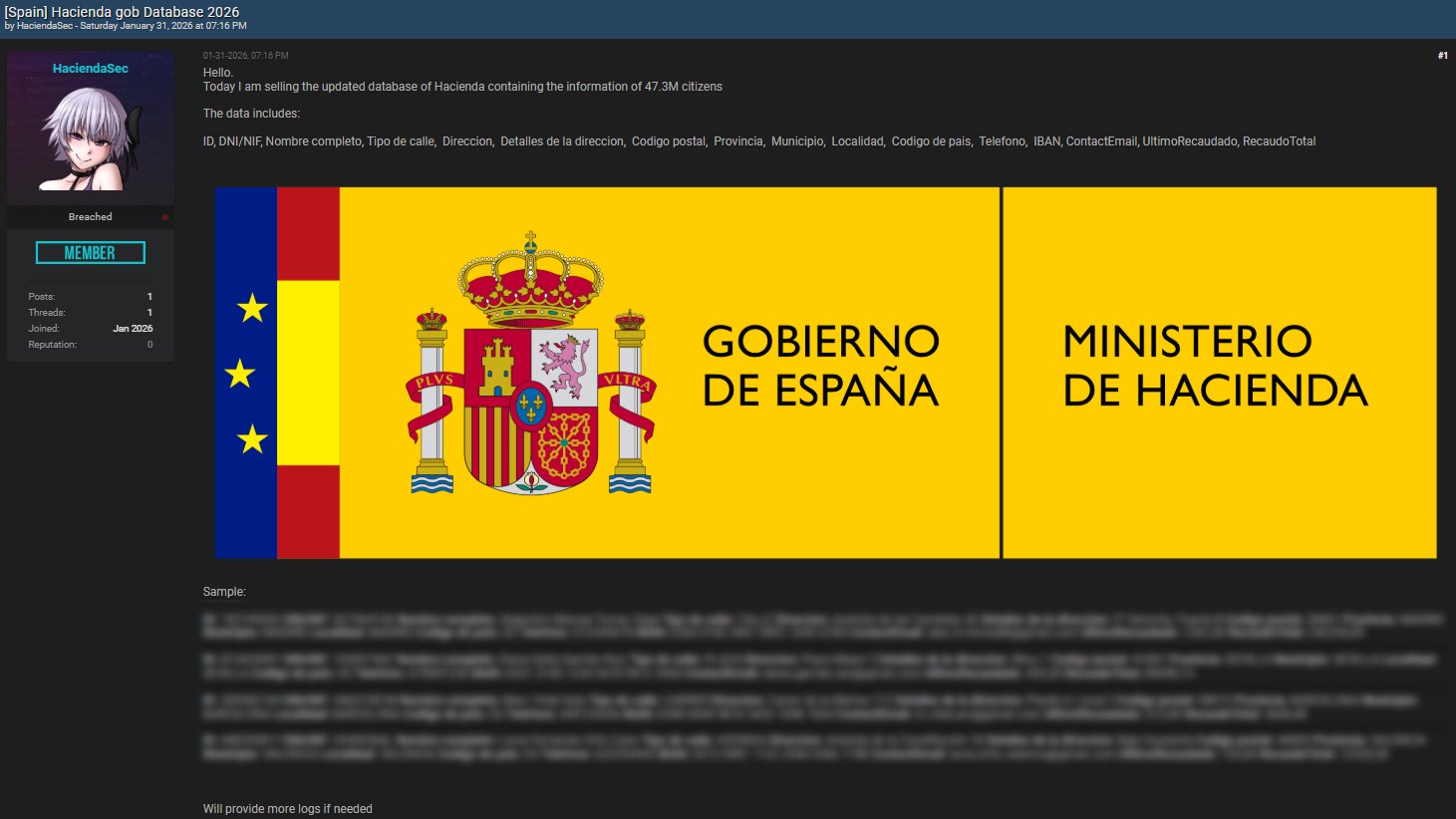

España amanece con una nueva señal de alarma en el radar de la ciberseguridad. Varias publicaciones y cuentas especializadas han difundido en las últimas horas la existencia de un presunto acceso no autorizado a sistemas vinculados al Ministerio de Hacienda, atribuido a un actor que utiliza el alias “HaciendaSec”. La afirmación —todavía pendiente de verificación independiente— sostiene que estaría circulando o intentando venderse una base de datos “actualizada” con información de 47,3 millones de ciudadanos, incluyendo identificadores personales y, supuestamente, datos de carácter financiero y fiscal.

Qué se ha publicado y por qué es relevante

El origen de la alarma no es un comunicado oficial, sino el eco de una cadena ya habitual en incidentes de gran impacto: una reivindicación en foros y la posterior amplificación a través de redes sociales y medios digitales. En este caso, la cuenta Hackmanac (especializada en “early warning” de ciberriesgo) difundió un aviso en el que atribuye al actor la oferta de una base de datos supuestamente asociada a la ciudadanía española, con campos que irían desde DNI/NIF hasta direcciones, correos, teléfonos y referencias bancarias como IBAN, además de información tributaria.

De confirmarse, el volumen sería extraordinario, pero el impacto real no se mide solo en “cantidad”. En ciberseguridad, la combinación de datos (identidad + contacto + elementos financieros) multiplica el riesgo, porque permite diseñar fraudes y suplantaciones con un nivel de credibilidad muy superior al de un phishing genérico.

El matiz clave: por ahora no hay confirmación pública del incidente

A diferencia de otros casos en los que la filtración se verifica rápidamente por muestras consistentes o por una notificación formal, aquí el escenario es más ambiguo. Algunas informaciones señalan que el propio departamento afectado estaría analizando la veracidad del material difundido y que, de momento, no aprecia indicios concluyentes de una intrusión, aunque el caso estaría bajo revisión.

Ese punto es importante para evitar dos extremos igual de dañinos: minimizar un posible incidente serio o dar por hecho una brecha masiva sin evidencias contrastadas. En paralelo, la experiencia demuestra que incluso cuando una filtración “no viene de dentro”, puede proceder de terceros (proveedores, intermediarios, gestores, integradores) o de reutilización de datos de fuentes previas, algo que complica la atribución y la respuesta.

Qué podría ocurrir si los datos fueran reales

En un escenario en el que la base de datos fuera auténtica o parcialmente auténtica, los principales riesgos se concentran en cuatro frentes:

- Suplantación de identidad y fraudes bancarios: con datos personales y bancarios, el atacante no siempre necesita “entrar” en el banco; a veces le basta con manipular procesos, engañar a soporte o lanzar estafas dirigidas.

- Phishing hipercreíble: correos o SMS que incluyen nombre completo, dirección o referencias fiscales elevan la tasa de éxito. El usuario deja de ver “un spam” y percibe “una comunicación real”.

- Extorsión y doxxing: cuando existen datos de contacto y componentes financieros, aparecen presiones y amenazas, especialmente sobre perfiles públicos o empresariales.

- Fraude documental: desde altas de servicios hasta solicitudes de crédito o duplicados de documentación, dependiendo del grado de verificación exigido por cada entidad.

Qué deberían vigilar ciudadanos y empresas desde hoy

Aunque no haya confirmación oficial de una brecha, la recomendación defensiva es actuar como si pudiera haber campañas oportunistas (y eso sí es prácticamente seguro): cada vez que surge una noticia de este tipo, muchos delincuentes la usan como “gancho” para engañar.

Medidas útiles, sin alarmismo:

- Desconfiar de mensajes que pidan datos fiscales, claves o códigos por email/SMS, incluso si citan “urgencias” o “regularizaciones”.

- No pinchar enlaces recibidos por canales no solicitados; entrar manualmente en las webs oficiales o usar la app habitual.

- Revisar movimientos bancarios y activar alertas de cargo si el banco lo permite.

- Fortalecer accesos: contraseñas únicas y, donde sea posible, doble factor (especialmente en correo, banca y servicios críticos).

- Para empresas y despachos: reforzar filtros anti-phishing, concienciación interna y verificación de solicitudes “de clientes” que lleguen con urgencia o cambios de cuenta.

El debate de fondo: Estado digital, exposición masiva y confianza

Más allá del caso concreto, la noticia vuelve a colocar sobre la mesa el problema estructural de la administración digital: cuanto más centralizadas y valiosas son las bases de datos, mayor es el incentivo para atacarlas —directa o indirectamente— y mayor el impacto potencial. Esto obliga a invertir de forma sostenida en monitorización, segmentación, control de accesos, auditorías y respuesta a incidentes, además de una comunicación pública capaz de informar sin generar pánico.

Por ahora, el foco razonable está en dos preguntas: si existe realmente una filtración y, en caso afirmativo, de dónde procede (sistema principal, subcontrata, proveedor, reutilización de bases previas, etc.). Hasta que se aclaren esos puntos, el ciudadano queda en una zona incómoda: la de tener que protegerse frente a un riesgo que aún no está oficialmente acreditado, pero que ya se está utilizando como cebo en el ecosistema criminal.

Preguntas frecuentes

¿Cómo saber si un correo “de Hacienda” es real o un intento de phishing?

La señal más útil es el método: si pide datos, claves, códigos o pagos urgentes mediante enlace directo, hay que sospechar. La práctica segura es no usar el enlace y acceder por la vía habitual (web oficial escrita a mano o app).

¿Qué tipo de estafas suelen aumentar tras una supuesta filtración masiva?

Suelen dispararse los SMS con enlaces, los correos que imitan notificaciones oficiales y las llamadas de falsos agentes que intentan obtener datos personales, bancarios o códigos de verificación.

¿Es posible que los datos vendidos sean una mezcla de filtraciones antiguas y no un acceso directo?

Sí. En muchos casos, los actores reciclan y “actualizan” bases previas con información de distintas fuentes para vender un paquete más atractivo. Por eso la verificación técnica es clave antes de confirmar un incidente.

¿Qué medidas son más efectivas para protegerse si hay riesgo de suplantación?

Activar alertas bancarias, reforzar contraseñas, usar doble factor y extremar la cautela con comunicaciones no solicitadas. En caso de indicios de fraude, conviene documentar pruebas y contactar con la entidad afectada cuanto antes.