El software gratuito utilizado en entornos VMware ha sido empleado como señuelo por actores maliciosos para distribuir malware desde webs fraudulentas e incluso desde su propio dominio oficial

RVTools, una de las utilidades más populares entre administradores de entornos VMware, ha sido blanco de una campaña de ciberataques que incluye la distribución de instaladores maliciosos a través de sitios falsificados e, incluso, a través del sitio web oficial comprometido durante varias horas.

Un instalador modificado, misma apariencia… y malware incluido

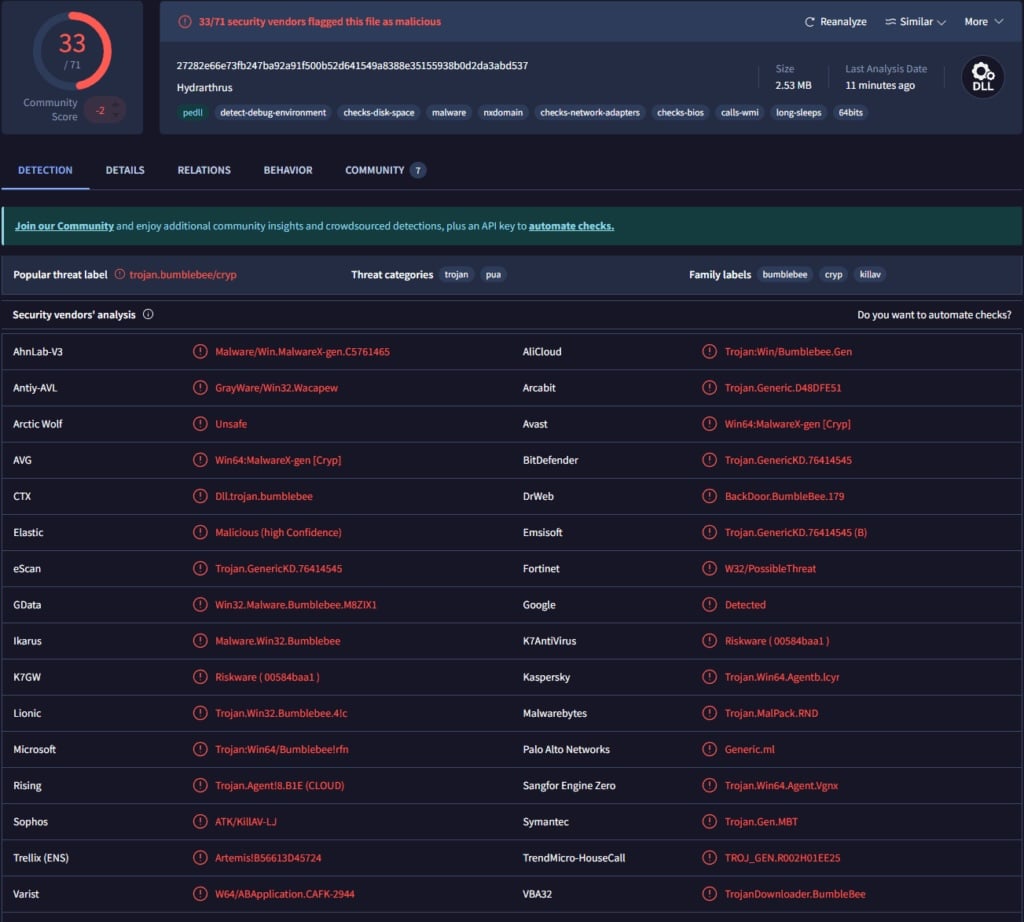

El 13 de mayo de 2025, el investigador de seguridad Aidan Leon dio la voz de alarma tras detectar una alerta de alta confianza generada por Microsoft Defender for Endpoint. Un empleado de su empresa intentó instalar RVTools desde el sitio oficial, pero el instalador contenía un archivo sospechoso —version.dll— que resultó ser un cargador de malware Bumblebee, comúnmente utilizado para desplegar ransomware y herramientas de post-explotación.

Según el análisis, el instalador malicioso fue subido al sitio oficial Robware.net el lunes 12 de mayo entre las 8:00 y las 11:00, y estuvo accesible hasta el martes por la tarde. Durante ese tiempo, la página servía un archivo más grande de lo habitual, cuyo hash no coincidía con la versión legítima. A las 15:00 del martes, el instalador fue reemplazado por una versión limpia y el sitio volvió a estar disponible brevemente antes de caer de nuevo.

Dell responde: no hubo compromiso confirmado, pero sí ataques

Dell Technologies, actual responsable del software, ha negado que sus dominios hayan sido comprometidos. En un comunicado, la compañía afirma que “nuestros sitios Robware.net y RVTools.com fueron objeto de ataques de denegación de servicio (DOS), y se desactivaron como medida preventiva”. Asimismo, confirmaron la detección de múltiples sitios falsos diseñados para imitar los portales oficiales y distribuir malware.

Actualmente, ambos sitios siguen fuera de línea, lo que ha complicado aún más el acceso seguro a la herramienta para administradores de sistemas. La situación ha generado confusión, especialmente porque los dominios fraudulentos como rvtools[.]org aparecen en los primeros resultados de búsqueda en Google sin ser anuncios patrocinados.

Daños potenciales y objetivos del ataque

El malware distribuido está diseñado para robar:

- Credenciales y contraseñas

- Datos almacenados en navegadores

- Billeteras de criptomonedas

- Archivos sensibles del sistema

El archivo infectado se suele presentar en formato comprimido (.ZIP), y al ser ejecutado por el usuario, instala RVTools junto con el malware, sin que el usuario sospeche de nada anormal. Este tipo de ataque, basado en ingeniería social y manipulación de resultados de búsqueda, es especialmente peligroso por dirigirse a entornos profesionales donde los daños pueden escalar rápidamente.

Recomendaciones para evitar compromisos

- ✅ Descargar solo desde fuentes verificadas: Aunque en este caso el sitio oficial fue comprometido brevemente, sigue siendo el punto de referencia principal. Evita siempre sitios que no sean rvtools.com o robware.net.

- ✅ Verificar la integridad del archivo: Compara el hash de tu descarga con el publicado en repositorios confiables como VirusTotal.

- ✅ Evitar resultados patrocinados o dominios sospechosos en buscadores.

- ✅ Tener siempre activado el antivirus y el sistema operativo actualizado.

Conclusión

Este incidente expone un problema creciente en la cadena de confianza digital: incluso herramientas de prestigio pueden ser utilizadas como vector de ataque. En entornos críticos como la administración de infraestructuras virtualizadas, verificar la autenticidad del software y contar con medidas de seguridad robustas no es opcional, sino esencial.

RVTools sigue siendo una herramienta útil, pero hasta que sus sitios oficiales se estabilicen, se recomienda extrema precaución antes de realizar cualquier instalación.

Referencias: Zero day labs (img), Una al dia y Help net security