Si haces soporte y mantenimiento de sistemas sabes lo que duele “la navaja suiza” hecha de 6 herramientas distintas y tres suscripciones por puesto: remoto, inventario, parches, scripts, alertas… Tactical RMM es la alternativa open source para tener todo eso en una sola consola, en tu servidor y sin pagar por endpoint. No es humo: en menos de 2 horas puedes tenerlo en marcha, emitir tus agentes, y empezar a monitorizar, parchear, acceder por remoto y automatizar con tu propio RMM.

Este artículo no es un anuncio: es un playbook paso a paso con arquitectura, requisitos, despliegue, seguridad, “gotchas” y cómo pasar de AnyDesk (o similar) a control remoto integrado con procesos limpios.

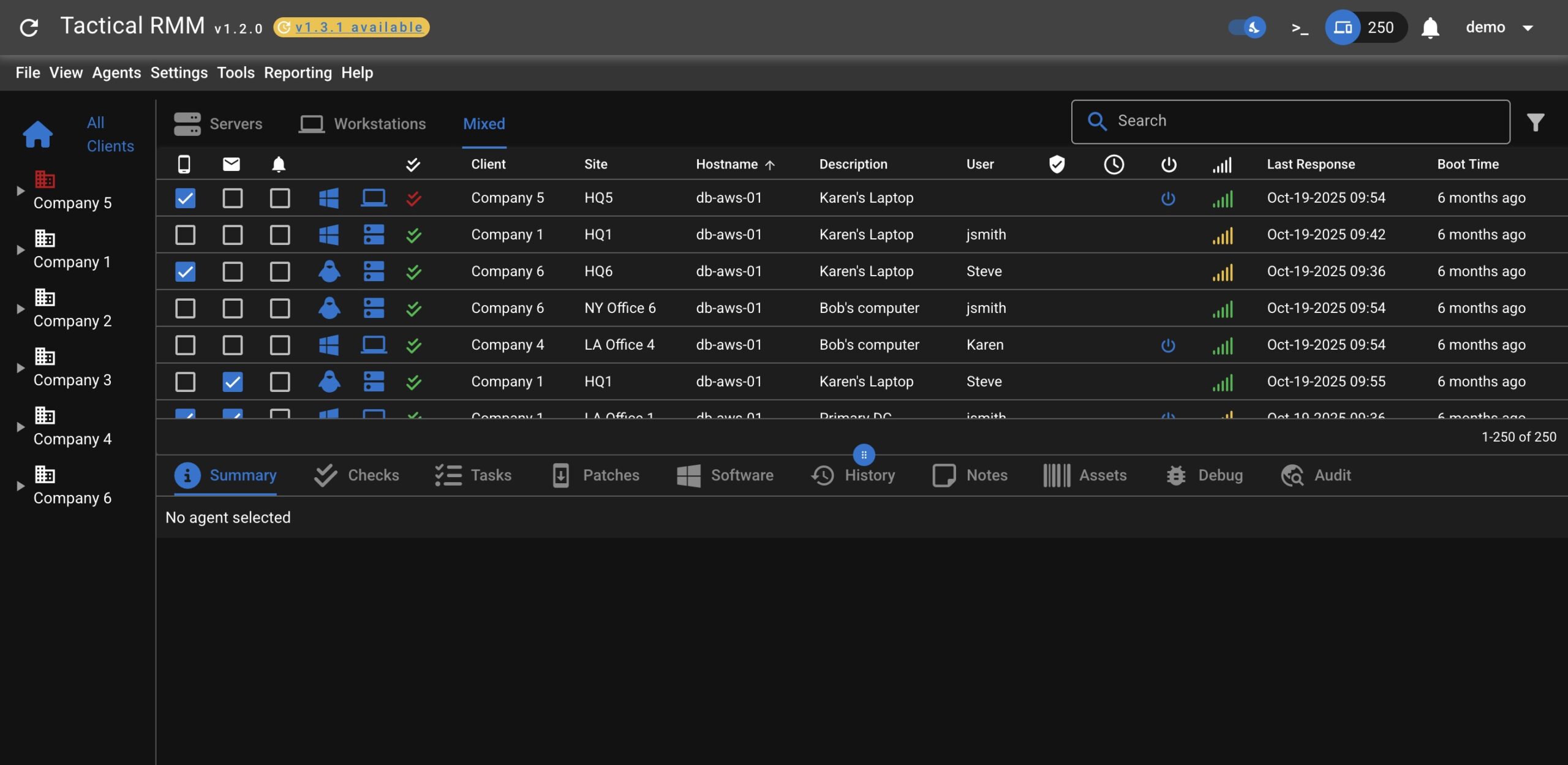

¿Qué es exactamente Tactical RMM?

Es un RMM (Remote Monitoring & Management) que combina:

- Backend/Panel: Django (API) + Vue (UI)

- Agente (Windows/Linux/Mac): escrito en Go

- Remoto: integración nativa con MeshCentral (escritorio remoto tipo TeamViewer, shell en tiempo real, gestión de archivos)

- Mensajería/colas: NATS

- Datos: PostgreSQL + Redis

Qué te da en la práctica

- Monitorización (CPU, RAM, disco, servicios, eventos) y alertas (email/SMS/Webhook)

- Scripts (Batch, PowerShell, Python, NuShell, Deno) bajo demanda o programados

- Parcheo de Windows centralizado (políticas y ventanas de mantenimiento)

- Inventario HW/SW

- Remoto en tiempo real (escritorio, shell, archivos)

- Chocolatey para despliegue de software

Agentes soportados

- Windows 7/8.1/10/11 y Server 2008R2 → 2025

- Linux con systemd (Debian/Ubuntu, CentOS/Alma/Rocky, Synology 7, FreePBX, etc.)

- macOS (Intel y Apple Silicon) — agente y extras disponibles vía patrocinio del proyecto

Arquitectura mínima (y por qué dos DNS)

- VM Ubuntu 22.04 LTS (recomendado): 4 vCPU, 8 GB RAM, 80–120 GB disco

- Docker + Docker Compose: despliegas todo en contenedores (RMM, API, NATS, Redis, Postgres, MeshCentral, proxy TLS)

- Dos DNS:

rmm.tudominio→ panel/UIapi.tudominio→ API/Agentes (separas superficie de ataque; más fácil meter WAF/CDN si quieres)

- TLS: Let’s Encrypt (Caddy/Traefik/nginx) para HTTPS en ambos FQDN

Puertos típicos: 80/443 (proxy), 4222 (NATS, interno), 5432 (Postgres, interno), 6379 (Redis, interno), 443/4430–… (MeshCentral). Expón solo 80/443.

Despliegue en 90–120 minutos

Pre: crea registros DNS A

rmm.tudominioyapi.tudominio→ IP de tu VM. Abre 80/443 y 22. Activa UFW y SSH por clave (sin password).

- Instala dependencias base

sudo apt update && sudo apt -y upgrade

sudo apt -y install git curl jq ufw

curl -fsSL https://get.docker.com | sh

sudo usermod -aG docker $USER

DOCKER_CONFIG=${DOCKER_CONFIG:-$HOME/.docker}

mkdir -p $DOCKER_CONFIG/cli-plugins

curl -SL https://github.com/docker/compose/releases/latest/download/docker-compose-linux-x86_64 \

-o $DOCKER_CONFIG/cli-plugins/docker-compose

chmod +x $DOCKER_CONFIG/cli-plugins/docker-compose

- Clona el repositorio y plantilla de compose

Sigue la documentación oficial (enlace del proyecto) para obtener eldocker-compose.ymlque orquesta tactical, meshcentral, postgres, redis, nats y proxy TLS. - Configura variables (

.env)

RMM_FQDN=rmm.tudominio

API_FQDN=api.tudominio

TZ=Europe/Madrid

DB_PASS=una-contraseña-larga-y-unica

REDIS_PASS=otra-contraseña-fuerte

NATS_PASS=otra-mas

LETSENCRYPT_EMAIL=admin@tudominio

- Arranca servicios

docker compose pull

docker compose up -d

docker compose logs -f --tail=100

- Finaliza bootstrap

- Accede a

https://rmm.tudominio→ crea usuario admin - Verifica

https://api.tudominio/api/responde (200/JSON) - En el panel, configura:

- Notificaciones (email SMTP, SMS si procede, webhooks)

- Integración MeshCentral (ya desplegado en contenedor: URL, clave)

- Policies por defecto (parcheo, checks, alertas)

- Certificados (Let’s Encrypt debe estar activo)

- Genera agentes

- En Agents → Builds selecciona cliente Windows (o Linux/Mac si patrocinio)

- Define organización/sitio/policy, firma y descarga MSI/EXE

- Despliegue masivo: GPO con MSI silencioso o Intune/SCCM; en Linux usa

.deb/script systemd

En 2 horas deberías ver los primeros endpoints online con métricas, inventario y remoto operativo.

Seguridad primero (tu RMM es target valioso)

- TLS obligatorio (Let’s Encrypt auto-renueva).

- Usuarios: 2FA para admins; roles con mínimo privilegio.

- API: expone solo

api.tudominioy pon rate-limit en el proxy. - MeshCentral: fuerza 2FA, certificados y purga sesiones; no dejes puertos raros abiertos.

- Backups:

- Postgres:

pg_dumpdiario (retención 7–14 días) → S3/Backblaze - Redis: persistencia RDB/Snapshot incluida; copia el

.rdb - Configs/Agentes: guarda carpeta de estados y

docker-compose.ymlen repositorio privado

- Postgres:

- Actualizaciones: ventana mensual →

docker compose pull && up -d; primero en stage - Auditoría: activa logging de acceso y cambios de política; envía a Syslog/ELK/Graylog

Onboarding: de cero a “RMM útil” en una tarde

- Estructura: crea Organizaciones y Sitios (clientes/oficinas).

- Policies base:

- Monitoreo (CPU >85% 5 min, RAM >85%, disco <15%, SMART, servicios críticos, EventIDs)

- Parcheo (martes de parches + ventana nocturna; escalonar reboots)

- Antivirus (estado Defender o AV corporativo)

- Backups (agente/estado si usas soluciones externas)

- Scripts: biblioteca con:

- Limpieza de

%TEMP%, cache WinSxS, registros de eventos rotados - Reset de cola Windows Update,

DISM /RestoreHealth+sfc /scannow - Instalar software con Chocolatey (7-Zip, VLC, Office runtime…)

- Limpieza de

- Alertas: define Canales (Email, Slack/Teams, Webhook) por severidad y horarios

- Remoto: prueba escritorio, shell y files con 2–3 equipos piloto

- Inventario: etiqueta equipos (Rol, Ubicación, Crítico) para segmentar políticas

- Automatización: tareas programadas (ej. “reboot suave mensual” fuera de horario)

¿Y AnyDesk? Migración sin drama

- Fase 1 (convivencia): conserva AnyDesk/TV como “plan B” en el piloto.

- Fase 2: valida MeshCentral (latencia, compatibilidad GPU/vídeo, UAC) y shell en equipos reales.

- Fase 3: retira AnyDesk de plantillas; deja un script para desinstalar legacy bajo demanda.

- Beneficios: un único agente, cero cuota por endpoint, sesión auditada y accesos bajo tu dominio.

Costes y límites (honestos)

- Infra: un VPS decente (4 vCPU/8 GB) ronda 10–25 €/mes; On-prem ≈ cero si reciclas HW.

- Licencias: 0 € por endpoint.

- Patrocinio (opcional pero recomendable): habilita agentes Mac/Linux, SSO, informes avanzados, firmas code-sign y apoya la sostenibilidad del proyecto.

- Límites: es single-node; HA real requiere montar réplicas (Postgres/Redis) y algo de magia. Para MSP medianos puede bastar; para cientos/miles de endpoints, planifica vertical scaling y tunings (NATS, workers, Postgres).

Mantenimiento y DR en 10 puntos

- Snapshots semanales de VM + backups diarios de PG/Redis off-site.

- Restauración ensayada: levantar VM limpia,

docker compose, importar PG, volcar RDB, reemitir certificados. - Actualizaciones: taggea versiones (

compose.override) y changelog interno. - Monitoriza la propia VM (Prometheus/Netdata) y el cert (caducidad).

- Cuentas: desactiva acceso de técnicos que ya no están.

- Contraseñas de servicios en Vault.

- WAF/CDN opcional delante del API (Cloudflare proxied + reglas básicas).

- Rate limit y Fail2ban en nginx.

- Política de retención de logs/alertas para cumplir RGPD.

- Prueba trimestral de acceso remoto desde red externa “hostil”.

“Gotchas” que te ahorran tiempo

- Mail: ajusta SPF/DKIM/DMARC o los avisos se irán a spam.

- GPO: firma MSI si tu entorno lo exige; usa MSI con flag /qn y TRANSFORMS si necesitas token/tenant.

- Proxies corporativos: abre salidas hacia tu

api.tudominio:443. - UAC: configura MeshCentral para elevar correctamente (consent prompt).

- Let’s Encrypt: evita los límites de LE si rehaces mucho; usa wildcard con DNS-01 si te compensa.

- Windows 7/2008R2: requieren .NET y TLS modernos; prueba antes de desplegar masivo.

¿Lo usarías? Caso real en 1 día

- Mañana: despliegue en VM + TLS + policies base + 5 agentes piloto.

- Tarde: checks/alertas, script de inventario, MeshCentral validado, parcheo automático programado.

- Día 2: GPO masiva, retirada gradual de AnyDesk y playbook de soporte: “1) remoto, 2) script, 3) parche/reboot, 4) escalar”.

Resultado: un RMM bajo tu dominio, sin cuotas, con control total de datos y procesos.

Preguntas frecuentes

¿Puedo empezar sin dominio propio?

Sí, pero no es recomendable. Compra un dominio barato y usa rmm. / api. para TLS y agentes. Ganarás en seguridad y orden.

¿Cuántos endpoints soporta una VM de 4 vCPU/8 GB?

Depende de intervalos y checks, pero centenares con tunings razonables. Si subes de ~1.000, piensa en más CPU/RAM y en afinar Postgres y NATS.

¿Qué pasa si cae mi VM?

Sin HA, tienes parada. Por eso: snapshots + backups + procedimiento de restauración ensayado. Puedes mover la pila a otra VM en menos de 1 hora si estás preparado.

¿Sustituye totalmente a AnyDesk/TeamViewer?

Para la mayoría de escenarios sí, usando MeshCentral integrado (escritorio, shell, archivos). Mantén tu herramienta anterior como plan B durante la transición.

¿Es seguro abrir la API a Internet?

Sí, si aplicas TLS, 2FA, rate-limit, roles mínimos, WAF opcional y mantienes agentes y panel actualizados. No expongas puertos internos (Redis, Postgres, NATS).

En resumen: Tactical RMM te permite montar tu propio RMM con monitorización, scripts, parcheo y remoto en una sola tarde, sin costes por puesto y con datos bajo tu control. Si AnyDesk/TeamViewer eran “la muleta”, aquí tienes la pierna entera. ¿La mejor parte? El día que necesites cambiar, el servidor es tuyo y el código también.