Cuando una persona abre una página web, no solo descarga contenido: también entrega, en cuestión de milisegundos, un retrato técnico muy detallado de su dispositivo, su entorno y su forma de navegar. Y todo eso sucede sin clicar en “Aceptar cookies”, sin iniciar sesión y, muchas veces, incluso en modo incógnito.

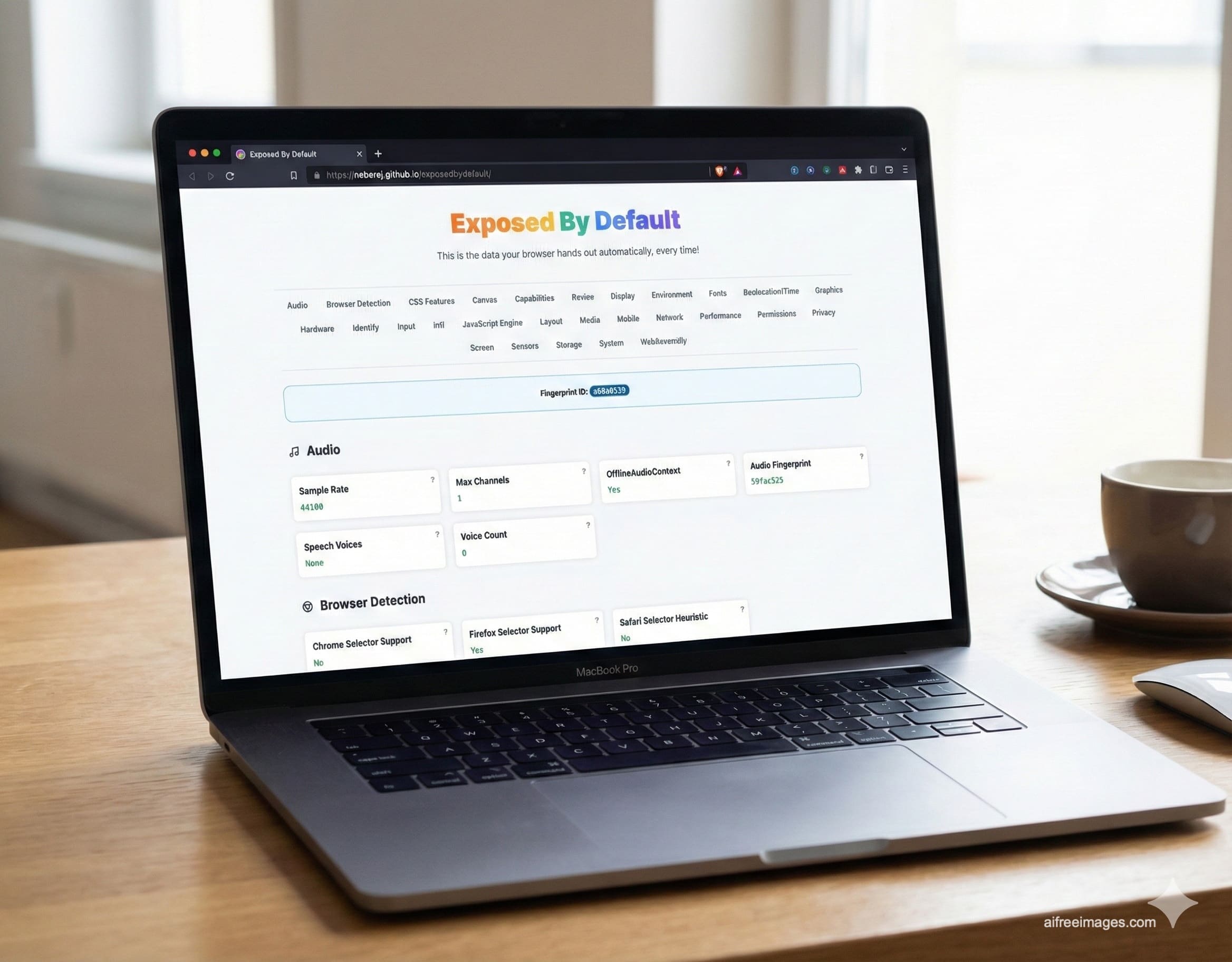

Una demo reciente de código abierto, Exposed by Default, lo muestra de forma brutalmente clara: basta con entrar para ver desfilar en pantalla decenas de parámetros que el navegador revela automáticamente. El resultado final es una huella digital casi única, capaz de distinguir un dispositivo entre millones, ideal para alimentar sistemas de publicidad, analítica avanzada o perfiles de riesgo.

Mucho más que cookies: el fingerprinting como nueva ficha de identidad

Durante años, la conversación sobre privacidad se ha centrado en las cookies de terceros. Pero el sector publicitario y las grandes plataformas ya juegan otra liga: el browser fingerprinting.

El concepto es sencillo y preocupante a la vez. En lugar de almacenar un identificador en tu equipo (cookie), la web mide cómo es tu navegador y tu entorno:

- Modelo de CPU y arquitectura (ARM o x86_64), número de núcleos y memoria aproximada.

- Resolución de pantalla, tamaño de ventana, densidad de píxeles, relación de aspecto.

- Conjunto de tipografías instaladas y sus métricas internas.

- Zona horaria, idioma del sistema, formato de números y fechas.

- Capacidades multimedia (códecs como AV1, HEVC o VP9).

- Comportamiento del motor JavaScript en pequeñas pruebas de rendimiento.

- Detalles gráficos de Canvas y WebGL (cómo se dibuja un mismo objeto en tu GPU concreta).

- Estado de permisos (cámara, micrófono, notificaciones, sensores).

- Soporte de APIs modernas como WebCodecs, WebGPU, WebRTC, almacenamiento local, etc.

Cada dato, por sí solo, parece inocente. Pero combinados forman un vector de información tan específico que es estadísticamente muy improbable que haya dos dispositivos idénticos. Ese es el fingerprint: una especie de DNI técnico que no depende de cookies y que sigue ahí aunque el usuario “limpie” el navegador.

Exposed by Default: un espejo incómodo de lo que pasa en segundo plano

El proyecto Exposed by Default funciona precisamente como un espejo. Todo el código se ejecuta en el lado del cliente, no envía nada a servidores externos y no guarda ningún perfil. Su objetivo no es rastrear, sino mostrar de forma transparente lo que cualquier otra web podría estar recopilando en segundo plano.

Al entrar, la página:

- Detecta fuentes, idioma, zona horaria y configuración regional.

- Lanza pruebas sobre el Canvas y el audio para obtener huellas únicas de tu hardware.

- Comprueba qué APIs avanzadas soporta tu navegador.

- Verifica comportamientos sutiles de JavaScript y del motor gráfico.

Con esa información genera un Fingerprint ID y te dice, en la práctica, cuán “único” es tu dispositivo dentro de una población simulada de millones de navegadores. El ejercicio es más pedagógico que técnico: de repente, el usuario ve negro sobre blanco lo que antes era invisible.

¿Para qué sirve toda esta información?

En un entorno tecnológico, es importante entender que esta huella no solo tiene valor para publicidad:

- Publicidad ultra segmentada

Plataformas de adtech utilizan el fingerprint para reconocer a un mismo usuario aunque cambie de IP, de pestaña o borre cookies. Así pueden seguir mostrando campañas coherentes, limitar impactos o aplicar modelos de atribución. - Perfiles de comportamiento y scoring

Bancos, fintech y grandes comercios online combinan características del navegador con patrones de uso para alimentar modelos de riesgo de fraude. Un cambio de huella inesperado puede disparar alertas; una huella “conocida” puede abaratarnos o encarecernos un crédito, una compra a plazos o incluso el acceso a ciertas ofertas. - Control de acceso y gestión de cuentas

Muchos servicios utilizan fingerprinting para detectar cuentas compartidas, accesos simultáneos sospechosos o abuso de licencias. Un mismo usuario que intenta saltarse límites puede ser “marcado” incluso sin rastreos tradicionales. - Moderación y cumplimiento normativo

En contextos sensibles (por ejemplo, juegos de azar, cripto, contenido adulto), algunos operadores combinan IP, fingerprint y otros indicadores para bloquear regiones, cumplir regulaciones o imponer restricciones de edad y verificaciones adicionales.

Y, por supuesto, toda esta información tiene valor económico directo. Saber quién es quién, aunque no se sepa su nombre real, es la materia prima de los sistemas de subasta en tiempo real (RTB), las CDP (Customer Data Platforms) y las redes de intermediarios de datos.

¿De verdad no podemos hacer nada?

La sensación de indefensión es comprensible: el navegador exponiendo datos, la IP viajando en cada petición, scripts ofuscados midiendo hasta el ancho de la barra de scroll… Pero sí hay margen de maniobra, aunque imperfecto:

- Navegadores con protección anti-huella

Proyectos como Tor Browser o Mullvad Browser intentan que todos sus usuarios “se parezcan” entre sí. Limitan APIs, devuelven valores genéricos y reducen la variabilidad. El resultado: en lugar de un millón de huellas únicas, miles de usuarios comparten la misma. - Extensiones y bloqueadores de scripts

Bloquear scripts de terceros, desactivar por defecto JavaScript en dominios desconocidos o usar extensiones como JShelter ayuda a cortar canales de fingerprinting y a falsear respuestas de ciertas APIs. - Menos personalización extrema

Cuantas más fuentes raras, extensiones exóticas o configuraciones muy específicas se instalan, más fácil es ser “único”. Mantener al menos un navegador con una configuración bastante estándar es una forma de diluirse en la masa. - Perfiles separados por contexto

Usar navegadores o perfiles distintos para banca, trabajo, ocio y navegación general no elimina la huella, pero segmenta la información: un fingerprint vinculado solo a banca es menos “valioso” para publicidad que uno que ve absolutamente todo lo que hacemos.

Aun así, hay una realidad incómoda: el fingerprinting no desaparece. Como mucho, se puede dificultar y encarecer para los rastreadores. La protección total solo existe en escenarios muy extremos —y poco prácticos para la mayoría— donde se renuncia a buena parte de la web moderna.

Un problema técnico… y político

Para un medio tecnológico, el mensaje de fondo es claro: el fingerprinting ya no es una curiosidad de laboratorio, sino una capa estructural de la economía digital. El valor de un usuario no se mide solo en clics o en cookies, sino en la capacidad de reconocerlo de nuevo mañana aunque lo haya borrado todo.

En ese contexto, demos como Exposed by Default cumplen una función incómoda pero necesaria: recuerdan que, cada vez que abrimos una pestaña, no solo consumimos información, también la generamos. Información que alguien está dispuesto a convertir en segmentación publicitaria, modelos de riesgo, detección de fraude o control de accesos.

La pregunta que queda en el aire para legisladores, reguladores y los propios navegadores es si basta con avisos de cookies y políticas de privacidad kilométricas… cuando lo más sensible ni siquiera pasa por ahí.