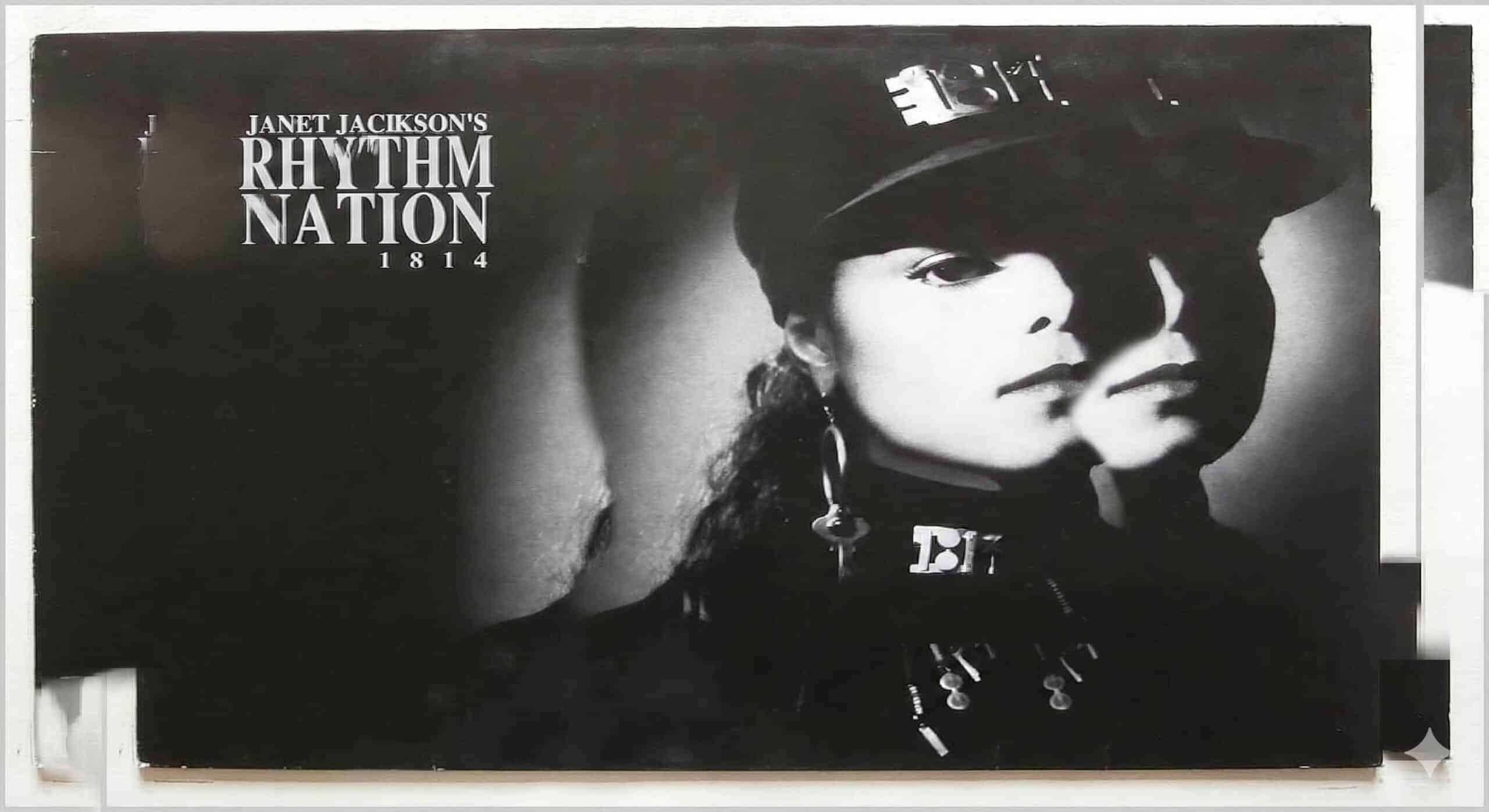

En un sector acostumbrado a vulnerabilidades de software, parches urgentes y exploits remotos, CVE-2022-38392 sigue destacando como una rareza que, sin embargo, deja una lección muy seria: a veces el problema no está en el código, sino en la interacción entre el mundo digital y el mundo físico. En este caso, el detonante no era un paquete malicioso ni un fallo de autenticación, sino una señal de audio asociada al videoclip Rhythm Nation (1989), de Janet Jackson.

La historia, que empezó como una anécdota técnica rescatada por Microsoft, terminó formalizada en la National Vulnerability Database (NVD) con una descripción impropia de un CVE convencional: “ciertos discos duros de 5.400 RPM (…) permiten a atacantes físicamente próximos causar una denegación de servicio mediante un ataque de frecuencia resonante con la señal de audio del vídeo musical”. Traducido a lenguaje operativo: si un equipo vulnerable estaba cerca del sonido, podía llegar a fallar el dispositivo de almacenamiento y bloquearse el sistema.

Un CVE con “acceso físico” y un impacto real en disponibilidad

El registro de NVD encuadra CVE-2022-38392 como una vulnerabilidad de denegación de servicio (DoS). La clave está en su vector: el ataque requiere proximidad física, no privilegios y, en términos de complejidad, se considera relativamente sencillo una vez se conoce el desencadenante. En la ficha también aparece un dato llamativo para un caso tan peculiar: una puntuación CVSS 3.1 de 5,3 (MEDIA), con impacto alto en disponibilidad.

Aun así, la NVD incluye una advertencia importante: por falta de información pública sobre productos específicos, no asigna una configuración CPE clara. Es decir, se conoce el fenómeno y su efecto, pero no existe un inventario público cerrado de todos los modelos afectados. La propia descripción menciona un “producto reportado” (Seagate STDT4000100, con identificador asociado), pero sin convertirlo en una lista exhaustiva.

Cómo se descubrió: soporte de Windows XP y un laboratorio que nadie querría montar

La parte más conocida del caso la contó Raymond Chen, ingeniero de Microsoft, en The Old New Thing. La anécdota se sitúa en la época de soporte de Windows XP, cuando un gran fabricante detectó que reproducir el videoclip de Rhythm Nation podía bloquear determinados portátiles. Lo desconcertante llegó después: durante la investigación, se observó que el problema podía replicarse incluso en equipos cercanos, incluidos modelos de competidores, únicamente por exposición al audio.

El mecanismo, explicado de forma divulgativa pero con fundamento físico, apunta a la resonancia: ciertas frecuencias presentes en el audio coincidían con una frecuencia natural de componentes internos de algunos discos duros mecánicos de 5.400 RPM. Esa vibración adicional bastaba para provocar errores en lectura/escritura y degradar el funcionamiento del almacenamiento hasta un punto en el que el sistema operativo acababa fallando. El resultado práctico era un DoS “acústico”: no robaba datos, pero podía tumbar máquinas.

La mitigación: un filtro de audio que se convirtió en “pieza permanente”

En el mundo de la ciberseguridad, hay vulnerabilidades que se resuelven con un parche de firmware, otras con un cambio de configuración y otras con un reemplazo de hardware. Esta se mitigó de una forma tan sorprendente como lógica: el fabricante implementó un filtro en la canalización de audio que detectaba y eliminaba la frecuencia problemática durante la reproducción.

El detalle ganó una segunda vida en 2025, cuando Chen amplió la historia: ese filtro (técnicamente un Audio Processing Object, APO) habría seguido presente al menos hasta Windows 7. En esa etapa, Microsoft impuso una regla para que los usuarios pudieran desactivar los APO (“mejoras de audio”), pero el proveedor solicitó una excepción alegando que desactivar su filtro podía acabar provocando daño físico o fallos derivados del mismo fenómeno de resonancia. Según el relato, Microsoft concedió la excepción, y el APO quedó funcionando incluso cuando el usuario intentaba desactivar mejoras de audio.

Esa parte del caso es relevante porque muestra un patrón muy actual: las mitigaciones de bajo nivel, cuando protegen contra problemas difíciles de diagnosticar, tienden a permanecer como capas invisibles durante años. Y con el tiempo se convierten en “reglas heredadas” que pocos entienden, pero que siguen ahí porque eliminarlas podría reabrir un riesgo extraño y costoso.

¿Amenaza real hoy? Prácticamente no, pero la lección sigue vigente

En términos de riesgo contemporáneo, CVE-2022-38392 es más una pieza de museo que una amenaza cotidiana. La mayoría de portátiles modernos usan SSD, que no tienen platos giratorios ni cabezales susceptibles a resonancias del mismo modo. Además, el tipo de ataque descrito (proximidad física + audio específico) no encaja con el patrón dominante de amenazas actuales.

Pero descartarlo como simple curiosidad sería perder el punto importante: el caso demuestra que la superficie de ataque no termina en el software. Hay vulnerabilidades donde entran en juego vibración, temperatura, acústica, interferencias o condiciones ambientales. Para equipos legacy —todavía presentes en industrias con ciclos largos— y para entornos donde el hardware opera al límite, el episodio sirve como recordatorio: la seguridad y la resiliencia también dependen de física, materiales y diseño.

En un momento en que la industria habla de soberanía tecnológica, cadena de suministro y riesgos de hardware, el “CVE de Janet Jackson” funciona como una anécdota fácil de contar y difícil de olvidar. Y quizá por eso es tan útil: obliga a pensar en amenazas que no llegan por Internet, sino por el aire.

Preguntas frecuentes

¿Qué es exactamente CVE-2022-38392?

Una vulnerabilidad DoS documentada por NVD: ciertos discos duros mecánicos de 5.400 RPM podían fallar y provocar el bloqueo del sistema mediante un ataque de resonancia activado por la señal de audio del vídeo Rhythm Nation.

¿Por qué la NVD dice que el atacante debe estar “físicamente próximo”?

Porque el vector descrito no es remoto: el audio debe afectar al equipo objetivo por proximidad (sonido cercano), de modo que el ataque depende del entorno físico.

¿Cómo se mitigó el problema en la práctica?

Según el relato de Microsoft, con un filtro en la canalización de audio (APO) que eliminaba la frecuencia problemática durante la reproducción, y que se mantuvo activo durante años.

¿Puede ocurrir algo parecido con hardware moderno?

El caso concreto se asocia a discos duros mecánicos y resonancias específicas. Con SSD el riesgo disminuye mucho, pero como concepto recuerda que existen vectores físicos (vibración, interferencias, etc.) que pueden afectar a sistemas.

vía: Open Security