AWS ha decidido pisar el acelerador en la era de la IA agéntica. En el marco de re:Invent 2025, la compañía ha presentado sus “frontier agents”, una nueva clase de agentes de inteligencia artificial diseñados para trabajar como una extensión directa de los equipos de desarrollo, seguridad y operaciones.

Los tres primeros en llegar son:

- Kiro autonomous agent: un “desarrollador virtual” que mantiene contexto y ejecuta tareas de desarrollo de principio a fin.

- AWS Security Agent: un “ingeniero de seguridad” que actúa como consultor continuo y pentester bajo demanda.

- AWS DevOps Agent: un “operador virtual” que se ocupa de incidentes y propone mejoras de fiabilidad y rendimiento.

La promesa de AWS es clara: pasar de asistentes que ayudan con acciones puntuales a agentes que completan proyectos complejos casi como un miembro más del equipo.

Qué entiende AWS por “frontier agents”

En su anuncio, AWS define esta nueva categoría de agentes con tres rasgos clave:

- Autónomos

No están pensados para que el usuario les dicte cada paso, sino para que se les marque un objetivo (“mejora la cobertura de tests de este servicio”, “ejecuta un pentest sobre esta API”, “diagnostica este incidente crítico”) y el agente genere y ejecute el plan. - Escalables

Pueden ejecutar múltiples tareas en paralelo, coordinando subtareas y colaborando con otros agentes. La idea es que el cuello de botella deje de ser “cuántas cosas puede supervisar una persona a la vez”. - Persistentes

Están diseñados para trabajar durante horas o días sin intervención constante, manteniendo contexto entre sesiones y aprendiendo de las decisiones y correcciones humanas.

Detrás de estos agentes están las lecciones internas de Amazon: cuanto más podían delegar trabajo “de fondo” en agentes, más tiempo recuperaban sus equipos para el diseño, la arquitectura y las decisiones realmente estratégicas.

Kiro autonomous agent: el “desarrollador virtual” que vive en tu repositorio

El primer frontier agent está orientado al desarrollo puro y duro. Kiro autonomous agent se presenta como un desarrollador virtual compartido por todo el equipo, capaz de entender el código, el backlog y los estándares internos.

Entre sus capacidades destacadas:

- Mantiene contexto persistente de repositorios, ramas, tickets, PRs y conversaciones previas.

- Puede encargarse de tareas como:

- Triage de bugs.

- Refactorizar servicios.

- Mejorar la cobertura de pruebas.

- Aplicar cambios coordinados en múltiples repositorios.

- Se integra con herramientas como GitHub, Jira, Slack o pipelines CI/CD.

- Propone cambios como ediciones y pull requests, de modo que los desarrolladores siguen teniendo la última palabra.

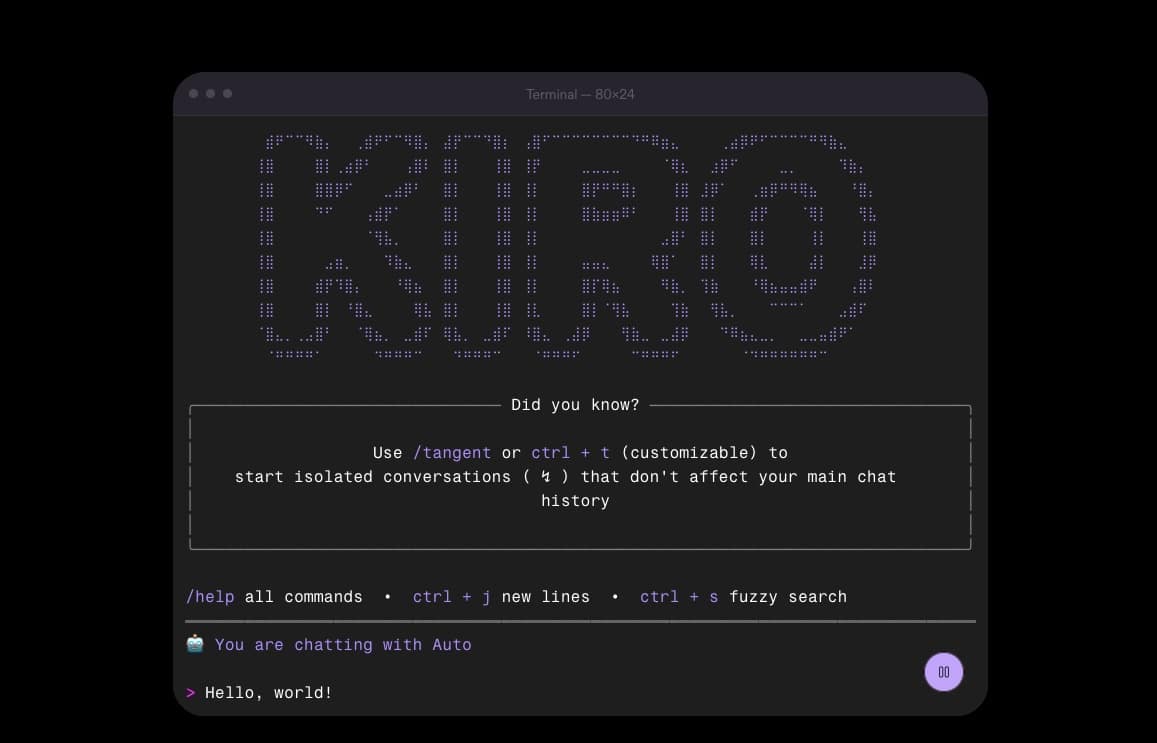

En paralelo, Kiro existe también como IDE y CLI agentic: una experiencia de desarrollo centrada en especificaciones y contexto estructurado, más allá del simple “copiar y pegar prompts”. Su filosofía de spec-driven development consiste en:

- Convertir el lenguaje natural del desarrollador en requisitos claros y criterios de aceptación.

- Diseñar la arquitectura y el plan de implementación.

- Desglosar el trabajo en tareas concretas, con tests y documentación.

- Ejecutar esas tareas con agentes, mostrando diffs y permitiendo al humano aceptar o modificar.

El resultado pretende alejarse del “vibe coding” caótico para acercarse a un flujo donde la IA estructura primero y programa después, siempre con trazabilidad de por qué se ha tomado cada decisión.

AWS Security Agent: un pentester incansable integrado en el ciclo de desarrollo

El segundo frontier agent apunta a uno de los grandes cuellos de botella: la seguridad. AWS Security Agent quiere actuar como un ingeniero de seguridad virtual que acompaña a las aplicaciones desde el diseño hasta la producción.

Sus funciones se reparten en tres dimensiones:

- Diseño seguro desde el inicio

- Revisa documentos de arquitectura y propuestas técnicas.

- Contrasta las decisiones con las políticas internas de seguridad de la organización.

- Señala riesgos de diseño (exposición de datos, falta de segmentación, malas prácticas de autenticación, etc.).

- Seguridad continua en el desarrollo

- Analiza pull requests en busca de vulnerabilidades, malas prácticas o incumplimiento de normas internas.

- Aplica tanto requisitos corporativos como bases de conocimiento sobre vulnerabilidades comunes (OWASP, errores de configuración, etc.).

- Pentesting bajo demanda a escala

- Transforma las pruebas de penetración de un proceso puntual y caro en una capacidad recurrente.

- Lanza campañas de pruebas automáticas sobre múltiples aplicaciones.

- Devuelve hallazgos validados con propuestas de remediación e incluso fragmentos de código para corregir el problema.

Un ejemplo citado es el de SmugMug, que ha incorporado AWS Security Agent a su estrategia de pruebas. Según la compañía, el agente fue capaz de detectar un fallo de lógica de negocio que había pasado desapercibido para otras herramientas automatizadas y que, previsiblemente, solo habría sido detectado por un pentester humano.

La lectura para el ecosistema de IA es clara: agentes con acceso profundo al contexto de negocio, código y APIs pueden ir más allá de los escáneres de seguridad tradicionales, razonando sobre flujos y consecuencias, no solo sobre patrones conocidos.

AWS DevOps Agent: de apagar fuegos a mejorar la resiliencia con datos

El tercer agente se sitúa en el terreno de las operaciones y la observabilidad. AWS DevOps Agent se comporta como un ingeniero de DevOps veterano siempre de guardia.

Su propuesta cubre dos escenarios:

- Incidentes en tiempo real

- Responde de inmediato cuando hay alertas.

- Conecta señales procedentes de:

- Herramientas de observabilidad (CloudWatch, Datadog, New Relic, Dynatrace, Splunk…).

- Runbooks y documentación interna.

- Repositorios de código.

- Pipelines de despliegue.

- Construye un mapa de dependencias y correlaciones para identificar la causa raíz.

- Dentro de Amazon, el agente ha gestionado miles de escalados con una tasa estimada de identificación de raíz superior al 86 %, según la compañía.

- Mejora continua de la plataforma

- Analiza el histórico de incidentes para detectar patrones recurrentes.

- Propone mejoras en cuatro bloques:

- Observabilidad.

- Optimización de infraestructura.

- Calidad de los pipelines de despliegue.

- Resiliencia de las aplicaciones.

En pruebas con el Commonwealth Bank of Australia, AWS destaca que el agente fue capaz de localizar la causa de un problema complejo de red e identidad en menos de 15 minutos, algo que normalmente habría requerido horas de un ingeniero senior.

Un paso más en la carrera hacia la IA agéntica

Para el ecosistema de noticias de IA, estos frontier agents encajan en una tendencia más amplia: el giro desde los copilotos centrados en la interfaz (chat, IDE, consola) hacia agentes autónomos integrados en los sistemas.

Las claves de este movimiento:

- Persistencia de contexto: los agentes ya no “olvidan” entre sesiones; acumulan conocimiento sobre la base de código, las normas internas y los patrones de fallo.

- Orquestación de tareas: un agente no responde solo a una pregunta, sino que planifica, ejecuta, reintenta, coordina subtareas y devuelve resultados listos para revisión.

- Integración profunda con el stack: repositorios, CI/CD, observabilidad, gestores de incidencias, herramientas de seguridad… todo se convierte en parte del “mundo” al que la IA tiene acceso.

En paralelo, herramientas como Kiro ponen el foco en la experiencia del desarrollador, ofreciendo un entorno orientado a agentes, especificaciones y hooks que se disparan con eventos (guardar un archivo, abrir un PR, etc.).

Retos: confianza, gobierno y dependencia de plataforma

El despliegue de agentes tan poderosos no está exento de interrogantes, especialmente en un contexto de IA empresarial:

- Confianza y supervisión

¿Hasta qué punto se puede dejar a un agente ejecutar cambios de forma autónoma? La apuesta de AWS pasa por un modelo en el que el agente propone y el humano aprueba, pero la presión por automatizar más siempre va a estar ahí. - Seguridad y acceso a datos sensibles

Estos agentes necesitan permisos amplios sobre repositorios, pipelines, métricas y, en algunos casos, entornos de producción. La frontera entre “asistente útil” y “riesgo si algo sale mal” es muy fina. - Dependencia del ecosistema AWS

Aunque AWS insiste en que Security Agent y DevOps Agent funcionan en entornos multicloud e híbridos, el movimiento refuerza la tendencia a centralizar cada vez más capacidades críticas (desarrollo, seguridad, operaciones) en el propio proveedor de nube. - Impacto en roles y habilidades

A medio plazo, la llegada de agentes especializados obligará a redefinir el trabajo de desarrolladores, SREs y equipos de seguridad: menos tareas mecánicas, más supervisión, diseño, prompting avanzado y gobierno técnico.

Lo que resulta evidente es que AWS no está presentando simples prompts con esteroides, sino una visión de IA agéntica integrada de extremo a extremo en el ciclo de vida del software.

Si esa promesa se materializa en el día a día —y no solo en demos de re:Invent—, los frontier agents podrían marcar un antes y un después en cómo los equipos de ingeniería colaboran con la IA: menos “asistente de chat” y más colega incansable capaz de trabajar durante horas en segundo plano.

Y esa es, probablemente, la verdadera frontera que la industria de la IA está empezando a cruzar.